USBメモリの不正使用防止──Windows Vista編:グループポリシーを利用

従業員が勝手にUSBメモリをPCに接続するのを防止する手段として、Windows Vistaのグループポリシーを設定する方法を説明する。

ネットワークセキュリティに対する最大の内部的脅威の1つであり、ネットワーク管理者にとって重大な懸念の原因となっているのが、USBメモリの使用だ。USBメモリは、社内ネットワークから大量のデータを盗むのに利用できる。ユーザーがアクセスできるものであれば、ほとんどがUSBメモリにコピーできるからだ。

「USBメモリの脅威を食い止める2つの方法」と題した前回の記事では、USBポートを(物理的に、あるいはシステムのBIOSによって)無効にするという対策の利点と欠点について述べた。今回は、USBメモリの使用を防止するためにWindows Vistaのグループポリシーを利用する方法を説明する。

Windows Vistaのグループポリシー

ユーザーがWindows Vista マシン上でUSBメモリを使用できないようにするための比較的新しい選択肢の1つが、「グループポリシー設定」の作成だ。この方法について説明する前に、読者が知っておくべき重要なポイントを述べておく。

まず、本稿で紹介するテクニックはWindows Vistaでのみ有効だ。言い換えれば、今のところ、この種のグループポリシー設定はVistaのローカルセキュリティポリシーの一部としてしか実装できないということだ。Windows Server 2008がリリースされれば、この状況が変わるだろう(訳注:本稿は2007年11月に作成された)。Windows Server 2008のドメインコントローラはグループポリシー設定をサポートするため、このポリシー設定をActive Directoryのドメインレベルで実装し、ドメイン配下のWindows XPマシンにも適用できる。

もう1つの重要なポイントは、このグループポリシー設定は、実際にUSBメモリを使用できないようにするものではないということだ。USBメモリを動作させるのに必要なデバイスドライバをユーザーがインストールできないようにするだけだ。

これは非常に重要な違いだ。その理由は2つある。まず、ユーザーが特定のストレージデバイスを利用できるかどうかは、デバイスドライバがインストールされているかどうかに依存する。グループポリシーを実装する前にユーザーが既にデバイスドライバをインストールしていれば、グループポリシーの設定いかんにかかわらず、ユーザーはそのストレージデバイスを使い続けることができる。

もう1つの理由は、デバイスドライバのインストールを禁止する各種の設定を管理者が無効にできるグループポリシー設定が存在するということだ。仮に、管理者がメンテナンスを行うためにPC上でUSBメモリを使用する必要が生じたとしよう。管理者がUSBメモリを接続すると、Windowsはデバイスドライバをインストールする。作業終了後に管理者がデバイスドライバを削除しなければ、そのドライバはPC上に残ることになる。つまり、エンドユーザーもそのドライバを利用できるため、USBメモリを使えるようになるのだ(管理者が使用したのと同じタイプのメモリをユーザーが持っている場合)。

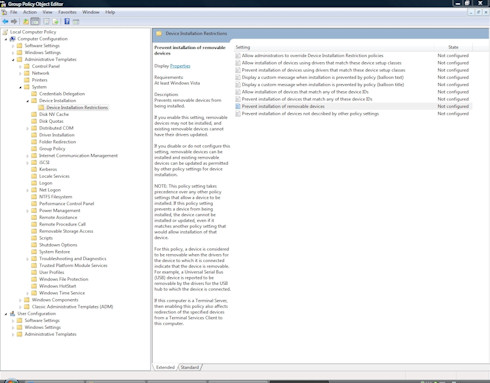

デバイスドライバのインストールをコントロールするグループポリシー設定は、Group Policy Object EditorのComputer Configuration\Administrative Templates\System\Device Installation\Device Installation Restrictionsに格納されている。下図から分かるように、デバイスドライバのインストールを制限する設定は幾つかある。

残念ながら、WindowsにはUSBメモリの使用を一律に禁止するような設定はない。「デバイスID」または「デバイスセットアップクラス」に基づいてデバイスドライバのインストールを禁止できるだけだ(ただし、リムーバブルデバイスのインストールを禁止するオプションは存在する)。デバイスIDとデバイスセットアップクラスは各デバイスに固有の情報であり、デバイスのモデルによって異なる。例えば、あなたが2種類のUSBメモリを持っている場合、これらのメモリが基本的に同じ機能を備えていても、両者のデバイスIDとデバイスセットアップクラスは異なる可能性が高い。このため、ユーザーが使う可能性があるすべてのUSBメモリを禁止しようとするのは現実的ではない。非常に多くの種類のデバイスが出回っており、次々と新製品が出てくるからだ。

どうしてもデバイスIDとデバイスセットアップクラスを利用したいのであれば、デバイスを個別に禁止しようとするのではなく、許可されたデバイスのリストをWindowsに与え、そのほかのすべてのデバイスを禁止するという方法がある。

しかしもっと良いソリューションは、必要なデバイスドライバをすべてインストールした上で、ユーザーがそれ以外のデバイスドライバをインストールするのを禁止するポリシーを作成することだ。そのためにはまず、「Allow Administrators to Override Device Installation Restriction Policies」設定を有効にすることをお勧めする。こうしておけば、管理担当スタッフは必要があれば新しいデバイスドライバをインストールできる。

次に、「Display a Custom Message When Installation Is Prevented by a Policy」(吹き出しのタイトル)および「Display a Custom Message When Installation Is Prevented by a Policy」(吹き出しのテキスト)設定を有効にすることをお勧めする。これらの設定により、ユーザーがデバイスドライバをインストールしようとしたときにWindowsに特定メッセージを表示させることができる。吹き出しのタイトルとしては「インストールエラー」などが一般的だ。そして吹き出しのテキストには、「許可されていないハードウェアデバイスのインストールは社内セキュリティポリシー違反である」ことを説明する文章を入れる。

さらに「Prevent Installation of Removable Devices」設定も有効にすることをお勧めする。これは、ユーザーがUSBメモリのデバイスドライバをインストールできないようにする設定だ。念のため、「Prevent Installation of Devices Not Described by Other Policy Settings」も有効にしておくといいだろう。これは一種の包括的なポリシーであり、ユーザーはいかなるデバイスドライバもインストールすることが許されない。

デバイスドライバのインストール制限に関連したグループポリシーは、ユーザーによるUSBメモリの使用防止のための完全なソリューションではない。それでも、ユーザーのPCにUSBメモリのデバイスドライバがまだ組み込まれていないのであれば、デバイスドライバのインストール制限のポリシーが有効な場合がある。

次回は、ソフトウェア制限のポリシーを利用してUSBメモリの使用を防止する方法について述べる。また、社内でのUSBメモリの使用をさらに厳しくコントロールするのに役立つサードパーティーのアプリケーションも紹介する予定だ。

本稿筆のブライエン・M・ポージー氏はMCSE(マイクロソフト認定システムエンジニア)の資格を持ち、Windows 2000 ServerおよびIISに関する仕事でMicrosoft Most Valuable Professionalの認定を受けた。全米規模の病院チェーンでCIOを務めた経験を持つほか、フォートノックス(ケンタッキー州にある米軍施設)のITセキュリティを担当したこともある。

Copyright © ITmedia, Inc. All Rights Reserved.