標的型攻撃の具体的対策が分かる3つのホワイトペーパー:ホワイトペーパーレビュー

相次ぐ標的型攻撃に企業はどう備えるべきか。本稿は、標的型攻撃の具体的な対策を解説した3つのホワイトペーパーを紹介する。

標的型攻撃の脅威を防ぐにはどうすべきか。ベンダー各社は標的型攻撃対策の具体像を示すべく知恵を絞っており、TechTargetジャパンには標的型攻撃の対策を解説したホワイトペーパーが幾つか登録されている。

本稿は、そうしたホワイトペーパーの中から3つを紹介する。ここで紹介されている対策はほんの一例にすぎないが、具体的な対策を考えるに当たっての指針としていただきたい。

通信監視と制御の徹底でバックドア通信を遮断

「標的型攻撃」対策セキュリティ――大手企業への相次ぐ攻撃。今の対策に自信がありますか?

標的型攻撃対策の1つとして注目を集めているのが、仮にサイバー攻撃を受けたとしても機密情報を漏えいさせない「出口対策」である。

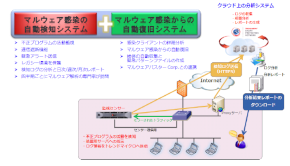

出口対策の1つとして本ホワイトペーパーが説明するのが通信の監視と制御だ。攻撃者がマルウェアに指示を出すために利用する「バックドア」の対策として有効だという。LANとインターネットの境界など、ネットワークの境界に通信監視や制御機能を持つ機器を設置。バックドアが仕掛けられた端末を早期に特定したり、マルウェア感染端末を自動で隔離・駆除することで、被害の発生や拡散を防ぐというアプローチだ。

本ホワイトペーパーはこうした対策を実現するための具体的な方法として、ネットワーク通信監視・制御サーバと分析システム、監視サービスなどを組み合わせたサービスを紹介している。

マルウェアと攻撃者との通信を「フィルタリング」で断つ

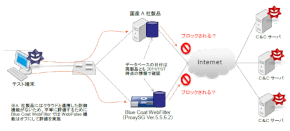

出口対策のもう1つの手法として本ホワイトペーパーが説明するのが、宛先や内容を見て通信をブロックする「Webフィルタリング」を使った防御だ。LANからインターネットへの通信先を制限することで、マルウェアの通信を阻止する。

Webフィルタリングを使った防御には、特定の宛先へのアクセスを禁止する「ブラックリスト」と、許可した宛先以外へのアクセスは全てブロックする「ホワイトリスト」という2つの手法がある。本ホワイトペーパーは、いずれの手法にしてもURL情報の精度が決め手になると指摘する。

ブラックリスト形式の場合、攻撃者がホストするサーバなどの危険なURLをどれだけ網羅できているかが鍵となるとホワイトペーパーは説明する。ホワイトリスト形式の場合、エンドユーザーはリストに掲載されていないURLにアクセスできないため、新規に登場する安全なWebサイトをどれだけ早く登録できるかが重要になるという。

本ホワイトペーパーでは、国産と海外のWebフィルタリング製品の機能比較など、製品選択の参考となる情報も盛り込んでいる。

振る舞い検知でボットを早期に特定

潜んだ敵を洗い出せ! 標的型攻撃に対するシマンテックの緊急提言

標的型攻撃では、攻撃者が行動を指示できるマルウェアである「ボット」が利用される場合が多い。ボットは長期間LANに潜伏し、どこに重要な情報があるか、どこにセキュリティの弱点があるかを調査。機密情報にアクセスして攻撃者のサーバに送信する。

情報漏えいを防ぐには、企業内に潜むボットを早期に検出することが重要だ。だが新たなボットの場合は従来型のマルウェア対策製品では検出できないため、別のアプローチが必要となる。

本ホワイトペーパーは、インターネットの特定のサーバに定期的に通信するなど、ボット特有の振る舞いを検知することによるボットの特定方法を説明している。また、こうした仕組みを備えた製品やサービスについても解説している。

今回紹介したホワイトペーパー以外にも、ホワイトペーパーダウンロードセンターでは、情報漏えい対策製品導入時に参考となる技術文書や製品資料、事例紹介などを掲載している。ぜひダウンロードしてご活用いただきたい。

Copyright © ITmedia, Inc. All Rights Reserved.