SIEMとSOAR――何がどう違うのか、何ができるのか:SIEMかSOARか【前編】

セキュリティ担当者の課題を解決するSIEMとSOAR。両者の目的や機能、メリットは全く異なるが、人に説明できるほど理解している人は少ない。両者を基礎から解説する。

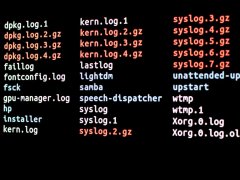

ITインフラソフトウェアが生成するログを調べるのはあまり楽しくない仕事の一つだ。だが、ログが異常なアクティビティーに関する貴重な洞察を提供する。こうした洞察はセキュリティ違反を防ぎ、標的型攻撃を最小限に抑えるのに役立つ可能性がある。

SIEM(Security Information and Event Management)とSOAR(Security Orchestration, Automation and Response)には多くの共通点がある。だが両者には大きな違いがある。その違いが自社にとって最適なツールかどうかに影響を及ぼす。

どちらが適しているかは、企業のSOC(セキュリティオペレーションセンター)の成熟度と規模に左右される。2つのセキュリティシステムの設定と構成に関する複雑さを考慮し、直面する脅威がツールを実装するコストに見合うかどうかを評価することも必要だ。

「SIEMが生まれたのは、他の機器のセキュリティイベントフィードを含め、IDS(侵入検知システム)、ファイアウォール、エンドポイントソフトウェアなど、ネットワーク全体のさまざまなログを統合するニーズがあったからだ」と語るのは、Airbus CyberSecurityのパディ・フランシス氏(CTO:最高技術責任者)だ。

フランシス氏は、SIEMはログファイルの収集に加えてデータを手作業で検索、分析する機能も提供すると言う。通常はデータ分析を使ってアラートを生成し、データのさまざまなビューをセキュリティアナリストに提示して利害関係者にレポートを提供する。

一般に、SIEMは検知のユースケースを開発可能にする機能も提供すると同氏は話す。開発する検知のユースケースでは、進行中の攻撃を示す可能性のあるイベントシーケンスを探してチケット発行などのシステムとの統合を実現する。

とはいえ、SIEMは1秒当たり数千のイベントを生成する可能性があるとフランシス氏は指摘する。「ユーザーがフィッシングメールのリンクをクリックすると、平均20分足らずでワークステーションを制御下に置いてネットワークに侵入するAPT(持続型標的型脅威)グループもある。全グループを平均しても2時間はかからない」

これが1/10/60チャレンジという考え方につながる。つまり、1分以内に攻撃を検知し、10分以内にその攻撃を理解して、60分以内にその攻撃を封じ込める必要がある。だが最高のSOCアナリストでも、SIEMツールだけで1/10/60チャレンジに対処するのは難しいとフランシス氏は指摘する。

そこで役に立つのがSOARだ。GartnerはSOARに関するマーケットガイドに次のように記載している。「Gartnerのクライアントのうち、SOARの実装を計画しているクライアントまたはSOARを既に実装したクライアントが挙げた最も一般的なユースケースは、フィッシングの疑いがある電子メールのトリアージを自動化することだ。このトリアージは反復可能なプロセスの典型例だ。電子メール(またはそのコンテンツ)に悪意があり、対応が必要かどうかを判断する目的で、1日当たり数十〜数百回繰り返される。これは自動化に適したプロセスだ」

SOARはインシデントの検知と対応のプロセスを自動化し、攻撃への対応速度を上げる。SOARをSIEM、チケット発行システム、検知技術、ファイアウォール、プロキシ、脅威インテリジェンスプラットフォームと統合すれば、検知と対応の全体的なアクティビティーを自動化できる。

関連記事

特別編集ブックレット

セキュリティの自動化

セキュリティ運用チームは、検知から封じ込めまでに実行する意思決定とアクションを詳しく記載したプレイブックを用意する。プレイブックで、疑わしいイベントの検知時にエスカレーションと可能な対応を通じて実行するアクションを定義する。SOARはこのアクションを自動化するとフランシス氏は言う。調査をサポートする自律的な決定を下し、脅威インテリジェンスを取り込み、さらなるアクションの提案を添えて結果をアナリストに提示する。

「これを受けて、アナリストが適切なアクションを選択する。そのアクションは自動的に行っても、プロセス全体を自動化しても構わない。コマンド&コントロールの送信の可能性を検知したとする。その場合、プレイブックに従ってフォローアップし、関連する脅威インテリジェンスを収集してホストに関する情報や送信に関する情報を集めることになる」(フランシス氏)

この例では、通知を受けたアナリストにはその送信をブロックし、関係するホストを分離する選択肢がある。この選択肢を選ぶとアクションが実行されるという。このプロセス全体では、チケット発行とコラボレーションツールによってチームと利害関係者に情報を提供し、必要であればレポートを生成する。

後編では、SIEMを導入すべき企業、SOARを選択すべき企業の判断基準を紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.