クラウド移行が進み、データやシステムが社外に出ていく中で登場したキーワードに「SASE」「ゼロトラストセキュリティ」がある。これらはどのような意味や役割を持つのか、あらためてポイントを整理しよう。

ITの変化は早い。10年前には常識だったことが、今では正反対ということもある。その一例がデータやシステムのクラウド移行だ。デジタルトランスフォーメーション(DX)の観点から、フロントエンドの業務だけでなく業務を支える基幹アプリケーションも、オンプレミスからクラウドに移りつつある。オンプレミスよりもクラウドで稼働するシステムの割合が高くなり、内外の逆転、いわゆる「インバージョン」が発生している企業も少なくない。

この変化に伴い、企業は新たなITアーキテクチャを求めるようになった。アカマイ・テクノロジーズ(以下アカマイ)のシニア・プロダクトマーケティングマネージャーを務める金子春信氏は次のように指摘する。「今まではコンピューティングリソースやデータが企業にある場合が多かったため、ネットワークやセキュリティもそちら側に導入する必要があった。クラウドに配置するリソースやデータの比率が増えるにつれ、クラウドのあるインターネット側でネットワークやセキュリティを実装する方が効率的になっている」

こうした背景から今、「ゼロトラストセキュリティ」や「SASE」といったクラウドに関するキーワードが注目を集めている。だがさまざまな説明が飛び交い、混乱している読者もいるのではないだろうか。あらためてそのポイントを整理してみよう。

SASE(Secure Access Service Edge)はGartnerが2019年に「The Future of Network Security Is in the Cloud」の中で提唱した、セキュリティとネットワーク機能を集約したアーキテクチャだ。SASEが提案された背景には大きな“地殻変動”がある。

一つは、クラウドの普及に伴い企業内にあったリソースが外部に出ていくインバージョンだ。もう一つはモバイルデバイスやIoT(モノのインターネット)の普及だ。「5G」(第5世代移動通信システム)通信の本格的なサービス提供開始に伴って、世界中に分散した大量のデバイスが、企業のデータセンターだけでなくSaaS(Software as a Service)やIaaS(Infrastructure as a Service)などのクラウドと接続する「インターネットバックボーン」と通信する世界が始まりつつある。

「デバイスが閉域網を通じて自社のデータセンターに接続する状態とは異なり、世界中のクラウドを中心に通信する世界では、デバイスの近くでデータを処理する『エッジコンピューティング』の重要性が高くなる」と金子氏は述べる(図1)。

そうした変化で重要になるエッジとはどのようなものなのか。大量のデバイスが通信するとトランザクションは増加する。そうなると、これまでの世界を前提としたアーキテクチャのままでは、パフォーマンスやユーザーエクスペリエンス(UX)が損なわれる恐れがある。そこを補い、通信を最適化するのが「インターネットエッジ」だ。

DX推進のアプローチとしてしばしば話題に上るのが、大量のデバイスから収集したデータを分析し、意思決定や新たなビジネスに活用していく方法だ。この場合、ダウンロードではなくアップロードのトラフィックが増えるため、データをそのままサーバで受け取って処理しようとするとスケールさせるのが困難になる。そこで、アップロードの前にデータを処理し、効率的な分析を支援する「ディストリビューテッドエッジ」が注目されている。

ダウンロードにせよ、アップロードにせよ、インターネット通信において欠かせないのが、ガバナンスとセキュリティだ。企業が安全かつ管理の行き届いたトランザクション処理を実行するには、クライアントデバイスとインターネットバックボーンの間を保護するセキュリティ機能が必要になる。SASEはその役割を担う。

SASEやゼロトラストセキュリティといったキーワードは、サイバー脅威の変遷という側面から語られがちだ。それは間違いではないが、脅威という視点だけで見てしまうと、ITインフラの最適化という、より大きな要素を見逃すことになりかねないため注意が必要だ。

もう一つ大事なポイントがある。SASEの実現に向け、既存のルーターやスイッチといったネットワーク機器、ファイアウォールやIPS(侵入防止システム)といったセキュリティ機器を、機能はそのままに仮想化してインターネットに配置すれば容易に実現可能という考え方もある。だが「それは無理だ」(金子氏)ということだ。

エンドユーザーも、アクセス先のアプリケーションも、どこからでもあらゆるところへ流動的にアクセスすることになれば、ネットワークや場所を境界と位置付けても意味がなくなる。「ゼロトラストセキュリティと共通する概念だ」と前置きした上で、金子氏は「IDを境界と捉え、さらにそれを取り巻くリスクや、アクセス元のデバイス、場所、時間帯といったコンテキストを判断して、ポリシーを適切に割り当てる必要がある」と助言する。例えば同じアプリケーションでも、IDが違えば利用できる機能は異なる。もっと言えば、同じエンドユーザーが利用する場合でも、コンテキストに応じて提供されるサービスも適用されるセキュリティも変化する――これもSASEの重要なポイントだ。

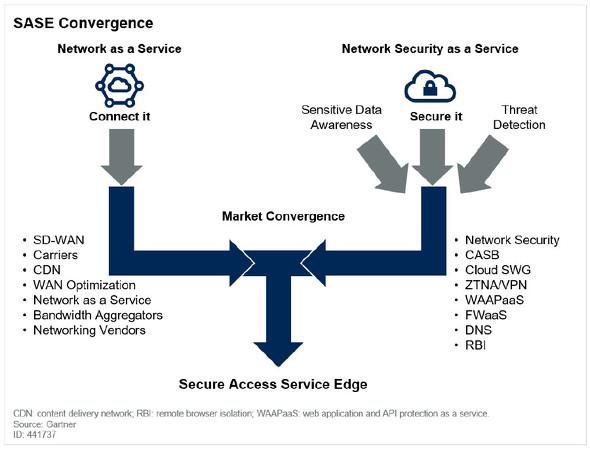

Gartnerの定義によると、SASEは以下をはじめ多様なコンポーネントを含む(図2)。

図2 SASEで起こる市場の統合(出典:Gartner, The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019)《クリックで拡大》

図2 SASEで起こる市場の統合(出典:Gartner, The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019)《クリックで拡大》アカマイはNetwork as a ServiceやSASEが定義される前から、「Akamai Intelligent Edge Platform」を介し、それらに該当するサービスを提供してきた。Akamai Intelligent Edge Platformは世界約4000カ所以上の拠点に設置した30万台以上のサーバから成る、グローバルな分散コンピューティングインフラだ。

「アカマイはもともとエッジを重視してきた。全世界に分散するデバイスが各種クラウドにアクセスする中では、間に入るエッジの役割が重要になる。Akamai Intelligent Edge Platformを通して、アカマイは次世代のデジタルビジネスを支えるサービスを提供してきた」と金子氏は説明する。そしてAkamai Intelligent Edge Platformがあるからこそ、「SASEが内包するさまざまなセキュリティ機能を実装し、統合するのも非常に容易だ」(金子氏)という。

それを具体化したソリューション(サービス群)が「Enterprise Defender Premier」だ。コロナ禍の前後でVPNの代替策としてさまざまな国内企業が導入したID認識型プロキシ「Enterprise Application Access」(EAA)、SWG機能を備える「Enterprise Threat Protector」(ETP)、Webアプリケーションの脆弱(ぜいじゃく)性対策・不正アクセス対策を実現する「Kona Site Defender」、通信を最適化してパフォーマンスを向上させる「IP Application Accelerator(IPA)」をバンドルしたパッケージだ。

EAAは、クラウド側で認証、認可、アクセス制御の機能を一元的に提供し、ゼロトラストやSASEの中核である「IDをベースとしたセキュリティ」を実現する。多要素認証に加え、デバイスのOSやバージョン、アップデートの状況、稼働しているEDR製品の脅威検出情報などを加味してリスクを判断する「Device Posture」機能を搭載。侵害の兆候を見つけて動的に遮断できる。これにより、自社のアプリケーションやデータといったリソースが自社のデータセンターにあろうとクラウドにあろうと、誰から、どんなデバイスでアクセスされようと、安全性を保つことができる。

ETPは従業員が外部リソースにアクセスする際のセキュリティを確保する。具体的には、さまざまな脅威インテリジェンスやサンドボックスと連携してマルウェアや不適切なコンテンツをブロックするクラウドプロキシ機能と、キャッシュDNSサーバを組み合わせてエンドユーザーを守る。「Active Directory」、LDAPといったディレクトリサーバやSAMLを介して、外部のIDaaS(Identity as a Service)と連携し、IDとコンテキストに基づくセキュリティを確保する。

SASEを構成するコンポーネントは多岐にわたる。では優先度をどう付けるべきなのか。

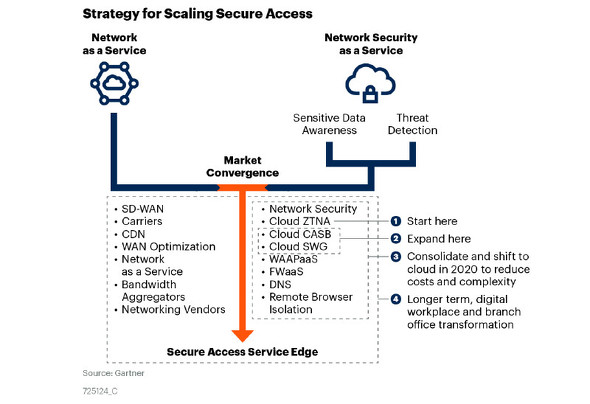

Gartnerはレポート「Quick Answer: Cost Effectively Scaling Secure Access While Preparing for a Remote Workforce」(注1)において、「長期的に見て、コスト効率良くセキュアアクセスをスケールさせるにはどうすればよいか」という質問に対して、「ハードウェアキャパシティー、帯域に関しては、既存ファイアウォールやVPNの終了に伴ってZTNAを即時に展開するとよい」と回答している。同レポートでは、図3の通り、ZTNAを「Start here」(ここから着手する)、SWG、CASBを「Expand here」(この領域を拡張する)と位置付けている。

※注1:Gartner, Quick Answer: Cost Effectively Scaling Secure Access While Preparing for a Remote Workforce, Neil MacDonald, et al., 16 April 2020

図3 Gartnerが考えるSASEのコンポーネントの位置付け(出典:Gartner, Quick Answer: Cost Effectively Scaling Secure Access While Preparing for a Remote Workforce, Neil MacDonald, et al., 16 April 2020)《クリックで拡大》

図3 Gartnerが考えるSASEのコンポーネントの位置付け(出典:Gartner, Quick Answer: Cost Effectively Scaling Secure Access While Preparing for a Remote Workforce, Neil MacDonald, et al., 16 April 2020)《クリックで拡大》アカマイもこのZTNA、SWGは非常に優先度が高いと考えている。そこでEnterprise Defender PremierではZTNAとSWGをインターネットエッジと組み合わせて包括的に提供する。今後もCASBやDLP(データ損失防止)などSASEを構成する新たな機能を追加し、さらにサービスを充実させる計画だという(注2)。

※注2:一部開発予定機能を含む。

もちろん、SASEで挙げられているコンポーネントを、自社に不要なものまで含め全て導入する必要はない。複数ベンダーが提供するサービスを苦労して組み合わせる必要もない。「大事なのは包括的な製品・サービスを提供するベンダーとともに中長期的な戦略を立てることだ」と金子氏は指摘する。

金子氏によると、SASEというキーワードが提唱される前から、IT製品・サービスの形態の変化に直面して危機感を抱いていた企業は実質的なSASEの実装を進めていたという。金子氏は次のように説明する。「特に2017年〜2018年前から『Microsoft 365』をはじめとするSaaSを本格的に活用する企業が急増している。それに伴い、クラウドに適した次世代型のセキュリティとネットワークアーキテクチャが必要だと考え、プロジェクトを始めている企業が複数ある」

クラウドとの通信が増えるにつれ、オンプレミスで運用するプロキシサーバのキャパシティーが上限に近づく。テレワークが広がるにつれVPNや従来型のセキュリティ機器の負荷が増える。コロナ禍で一気に吹き出した課題を早くから感じていた企業は、一足先にこうした戦略を推進しているというわけだ。だが変革はまだ始まったばかり。先進的な事例を参考に、新しいITアーキテクチャ、デジタルビジネス基盤への移行を見据えた中長期的な戦略を立ててみてはどうだろうか。本稿で紹介したさまざまなサービスを通じて、アカマイはそうした企業の取り組みを支援する体制を整えている。

提供:アカマイ・テクノロジーズ合同会社

アイティメディア営業企画/制作:アイティメディア編集局/掲載内容有効期限:2020年11月26日

Copyright © ITmedia, Inc. All Rights Reserved.