その資産をどう守るか?――利用規定の策定:SMBのセキュリティポリシーはこう作る【後編】

セキュリティの基本ポリシーができても、PCなどの情報資産をどのようなルールで利用し、管理するかを決めなければ、肝心の情報を保護することはできない。その規定作りを考える。

前編「有事のために……ポリシー作りのキホンを伝授」ではセキュリティポリシーの枠組みとなる、「基本セキュリティポリシー」の作成までを行った。今回は、その下位ポリシーとなる各企業資産の「利用規定」を作成したい。

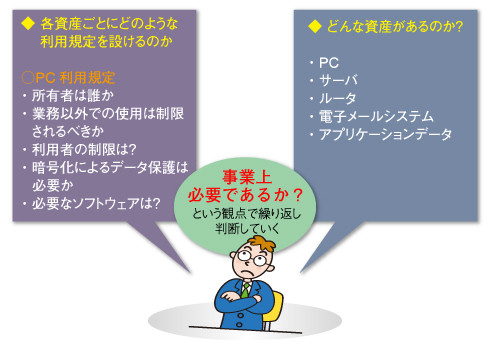

まず始めに、セキュリティポリシーで保護すべき資産をリストアップしなければならない。以下に一般的に想定される項目を挙げておく。

- デスクトップPC

- ノートPC(モバイルコンピュータ)

- サーバ群

- ルータ群

- 電子メールシステム

- アプリケーションデータ

上記に関して、

- 誰が管理するのか

- 誰が利用しているのか

- 業務を行うに当たり、どの程度重要か

- どのように管理しているのか

- どのように保護しているのか

という視点でチェックし、利用規定で取り扱う資産をリストアップする。

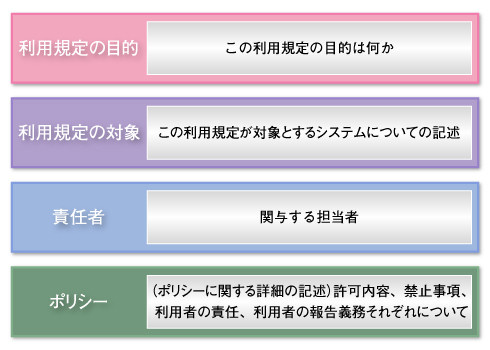

資産をリストアップしたら、早速個々の利用規定を策定していきたい。各利用規定は同じ様式で、一部では重複し、また一部では似通った内容になるだろう。だが各利用規定において、少なくとも以下に挙げる項目について記載すべきである。

上記のほかにも良い項目を思い付いたら、適宜付加してほしい。また、簡潔な文章で回答しつつ、かつ誤解が生まれないような言い回しが必要である。

利用規定は質問形式で

では、ここからは具体的に掘り下げていこう。資産のリストアップが終了し、以下に挙げた各利用規定が必要だと仮定する。

| 規定 | 内容 |

|---|---|

| PC利用規定 | 従業員または契約社員の利用するPCに関する利用規則 |

| 電子メール利用規定 | 電子メールの利用の仕方に関する規則 |

| Webアクセス利用規定 | 使用Webブラウザや閲覧サイト、または掲示板への書き込みなどの制限に関する規則 |

| モバイル端末、ポータブルストレージに関する規則 | PDAやストレージデバイスに関する規則 |

| リモートアクセス利用規定 | アクセスできる人とアクセス方法に関する規則 |

| インターネットゲートウェイ利用規定 | ルータ、ファイアウォールなどのアクセス制御に関する規則 |

| サーバ利用規定 | サーバの目的、管理に関する規則 |

| 無線機器利用規定 | 無線機器のリストアップ、無線アクセスポイントの管理と利用者に対する規則 |

| 障害対応に関する規定 | 障害の規定とその際の対応に関する規則 |

以上の必要な項目は既に挙げたので、各項目に沿って作成していこう。やみくもに進めるよりは、「質疑応答」形式で進めていくと分かりやすい。そのためには、どのような質問が考えられるかを検討する。

以下、その質問例を列挙するので、これらをチェックリストとして活用していただきたい。

PC利用規定の質問例

- 所有者は誰か

- 業務以外での使用は制限するべきか

- 利用者を制限する必要はあるか

- 暗号化などのデータ保護は必要か

- 利用制限の方法は?(パスワード、スクリーンセーバーのパスワードなど)

- 必要なソフトウェアは?(アンチウイルス、パーソナルファイアウォールなど)

- 新規ソフトウェアのインストールについての制限は?(ダウンロードしたものをインストールできるか)

- キー入力や通信内容は監視するべきか。その場合のユーザーへの通知はどうするか

- バックアップの責任は誰にあるか

- 企業所有のコンピュータで、従業員はどのように個人情報保護に努めなければならないか

電子メール利用規定の質問例

- 業務以外の私用メールを許可するべきか

- 業務以外のメール、メーリングリストへの投稿を許可するか。その際に免責事項の添付を義務化するか

- 暗号化と署名を必須とするか。その際どのように行うか

- 送信するメールのデータサイズに制限を設けるか

- 添付ファイルで禁止すべきファイルの種類はあるか

- メールの監視は必要か

- 利用できる電子メールソフトは?

- 社内から外部のメールアカウントを利用できるようにするか。許可するとすればどのような条件か

- 無料のWebメールなどへアクセスしてよいか

- 誰が電子メールシステムを利用するのか

Webアクセス利用規定の質問例

- Webアクセスに制約が必要か

- 無料のWebメールサービスなどへアクセスしてよいか

- YouTubeストリーミングファイルへのアクセスを制限すべきか

- 利用するWebブラウザを制限する必要があるか

- JavaScriptやActiveXコントロールに対するアクセス制限を設けるべきか

- Webブラウザの設定についての指定があるか

モバイルコンピューティング、ポータブルストレージ利用規定の質問例

- 個人のPDAを職場で利用してよいか

- 無線通信機能を持つ機器利用に関する制限はあるか

- 企業データはユーザーが所有するポータブルデバイスに記憶されることがあるか。ある場合はどのように情報を保護するのか

リモートアクセス利用規定の質問例

- リモートからアクセスできるユーザーを制限するべきか

- インターネットカフェなど不特定のユーザーが利用する場所からのアクセスは制限するべきか

- アクセス可能な機器を制限するべきか

- ユーザー認証のセキュリティレベルはどれぐらいか

- 暗号、認証などのアクセス制御は何を利用するか

- リモートアクセス許可の判断基準はどのように決めるか

- アクセスできるリソースの制限はどうするか

- アクセスの監視方法をどうするか

- リモートアクセスのユーザー名、パスワードの保護規定をどうするか

インターネットゲートウェイ(ルータ/スイッチ、ファイアウォール、UTMなどに関する)利用規定の質問例

- インターネットゲートウェイ(ルータ/スイッチ、ファイアウォール、UTMなど)へのアクセス方法は安全か

- 内部から外部へアクセスできるプロトコルは何か

- 外部から内部へアクセスできるプロトコルは何か

- アプリケーション層レベルの制御が必要か

サーバ利用規定の質問例

- 当該サーバの用途は何か

- サーバの管理者は誰か

- サーバの使用制限はあるか

- サーバへのアクセス制限はあるか

- サーバの物理的保護方法はあるか

- サーバの監視方法はあるか

- バックアップポリシーはあるか

- ソフトウェアのバージョン管理とパッチの管理はあるか

無線機器に関しては、まず対象となる無線機器(携帯電話、PDAなど)をリストアップしてから、個々の無線機器の利用頻度に応じてデバイスごとに定義していかなくてはならない。

無線機器利用規定の質問例

- 無線機器によるネットワークアクセスは許可すべきか

- 無線での通信、データ交換で禁止されているものはあるか

- 利用者はどのように無線機器を保護しなくてはならないか

- 無線アクセスポイントの設置基準はあるか

- 無線アクセスポイントの設定についての基準はあるか(ユーザー名/パスワードの規則など)

- 無線接続の認証と暗号に規定はあるか

- 無線接続されたPCから社内へのアクセスは許可するべきか

障害対応に関する規定の質問例

- 何をセキュリティ障害とするか(ウイルスの発生、Webページの改ざん、ポートスキャン、サーバ室の開錠)

- 障害が発生したら誰に連絡するか(全員がその情報を知っているか)、連絡の順序はどうするのか

- 警察、公的機関への連絡の判断は誰がするか(そのときの判断基準はあるか?)

- 最も重要なシステムは何か把握しているか

- 回復に時間がかかるシステムは何か把握しているか

- 回復の優先順位があるか

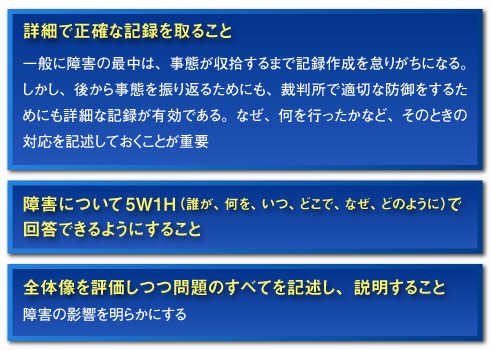

障害対応規定には、ほかの利用規定とは異なり、法的な問題が絡む場合がある。従って、障害発生の最中に取るべき行動についての規定が必要になるので、例えば次のような注意事項を周知徹底させておくべきである。

そして次のステップへ

先に述べたように、上述の質問集に「事業上必要か」という観点を持って応答していくことで、事業に必要な利用規定の青写真を手に入れることができる。それは、正式な利用規定の下書きになるはずである。

それでは最後に、次のステップに向けた、2つの注意点を挙げておこう。

第一に、これで作業が終了したと思わないこと。出発点に立ったにすぎない。手に入れた青写真を今後洗練し、満足できるレベルにしていく必要がある。さらに、その上で定期的に見直さなければならない。批判的な視点で、「何が正しいか」「何が悪いか」「何を修正しなければならないか」「何を廃棄するか」と問い続けることが大切である。

第二に、ポリシーすべてについて無駄だと考えないこと。結果はどうあれ、少なくともセキュリティポリシーを作成する作業によって、始める前に比べて何か大きく前進しているはずである。多くの質問に回答することで、セキュリティポリシーが何をするべきか、企業が何を必要としているかを学んだのだ。

いずれにせよ、作業がいったん終了したら、2〜4週間を置いてから新たな気持ちで見直すこと。セキュリティポリシーを所有するには、定期的な手入れが必要である。ビジネス要求の変化に対応するための、見直し作業も忘れずに。

参考文献:

Producing Your Network Security Policy

Frederick M. Avolio

Avolio Consulting

Steve Fallin D. Scott Pinzon

WatchGuard Technologies, Inc.

<筆者紹介>

五十嵐史夫

ウォッチガード・テクノロジージャパン セキュリティスペシャリスト

メーカーやベンダーでファイアウォールを中心としたセキュリティ製品の検証や導入支援に従事し、現在ウォッチガードにおいてUTM製品のエンジニアリングを担当。

*** 一部省略されたコンテンツがあります。PC版でご覧ください。 ***

Copyright © ITmedia, Inc. All Rights Reserved.