まだ間に合う、レガシーシステムのセキュリティ対策――トレンドマイクロがセミナー:NEWS

トレンドマイクロは自社セミナーを開催し、未パッチシステムやレガシーシステムに潜む危険性を説明。脆弱性の放置が継続的なウイルス攻撃を招くとした。

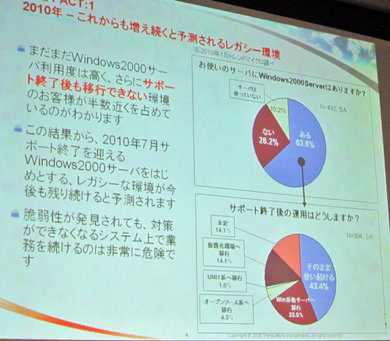

マイクロソフトがWindows 2000 Serverのサポートを2010年7月に終了するアナウンスした(2009年9月15日付の公式ブログ参照)のを受け、サポート終了後のセキュリティ対策をどのようにするか検討している企業も多いのではないだろうか。メーカー元のサポートが終了したシステム、いわゆるレガシーシステムはセキュリティパッチが提供されず、増大するウイルス脅威に対して脆弱性を放置した状態であることにほかならない。

トレンドマイクロは2月25日に開催した自社セミナー『セキュリティ専門家が語る、サポート終了OSに潜む危険性とセキュリティ対策』の中で、同社の顧客向けに行ったレガシー環境に関するアンケート結果を報告。それによると、自社サーバにWindows 2000 Serverを導入していると回答した企業は全体(N=492)の63.6%を占め、うち43.4%がサポート終了後も「そのままの運用を続ける」意向を示したという。

同セミナーでは、サポートシステム本部セキィリティエンハンスメントサポートグループ課長の飯田朝洋氏のほか、同グループプレミアサポートセンター担当課長代理の戸村泰則氏、グローバルマーケティング統括本部ソリューションビジネス推進部市場開発課担当課長代理の横川典子氏が登壇。それぞれ「レガシーシステム、未パッチシステムに潜む危険性とは?」「セキュリティ専門家が語る! 被害事例 WORM_DOWNAD の復旧支援〜感染から終息まで〜」「では、どうすれば防げるのか? トレンドマイクロから、具他的対策の提案」と題した講演を行い、仮想化移行も含めたレガシー環境に有効なセキィリティ対策を紹介した。

ウイルス感染の原因はセキュリティパッチの未更新が大半

飯田氏はまず、昨今のウイルス脅威状況として、2003年を境にウイルス感染などを仕掛ける攻撃者の目的が自己顕示や単なるいたずらから金銭目的になっていることを説明。感染後の動きも以前は目に見える形で分かっていたものが、現在はいつの間にか感染しているというように、非常に巧妙な手口になっているという。「1つのウイルスが次々とほかのウイルスを招き、ネットワーク経由で芋づる式に拡散していく」(飯田氏)

主な感染経路は圧倒的にWeb経由だが、それはひとえに「危険だと分かっていてもWeb使用を止めることはできない」という現代のビジネス現場の盲点を突いてきているからだという。実際に2005年以降の4年間で、Web経由の脅威は28倍に増大している(トレンドマイクロ調べによる)。

2009年度、同社に寄せられた感染被害報告によると、WebメールやUSB経由での感染が特に目立つ。飯田氏は被害報告で2位に上がった“WORM_DOWNAD(ダウンアド)”の感染被害を例に、感染の経緯と被害者が抱える問題を以下のように指摘した。

「WORM_DOWNADは、Windowsの脆弱性(MS-08-067)を悪用し2008年末から2009年にかけて世界的に感染拡大したウイルス。2010年現在も問い合わせは続いており、その減少率は2008年末の40%にすぎない。ある企業ではネットワーク中にWORM_DOWNADがまん延し、根絶に1カ月以上を要した。駆除後に予防策を講じたつもりが対策の抜け穴から再感染するなど、業務の継続を脅かしている」

「実際にWORM_DOWNADの被害を受けた企業に話を伺うと、セキュリティパッチを当てていないことが分かった。公開されていることは分かっていたが、セキュリティ更新プログラムの適用は現場の利用者に委ねているため、利用者側での作業が実施されていなかった。また、管理者による強制的なセキュリティ更新計画が進行していた企業も、検証作業が間に合わず、感染してしまったという例もあった」

「このようにWORM_DOWNADに限らず、感染の原因はセキュリティパッチの未更新による脆弱性の拡大。そして対策を講じようとしていても、それが攻撃スピードに追い付いていない(空白時間が生じている)ことにある」

複雑化/多様化の一途をたどる昨今のシステム環境においては、業務を停止させてまで更新プログラムを適用するには負荷が大きい。次の講演で戸村氏から紹介された被害事例もやはり管理部門でのパッチ更新対応が間に合わず、WORM_DOWNADの事前封じ込みに失敗。完全復旧まで1週間を要し、システム停止などに伴う暫定被害金額は数1000万円に上ったという。

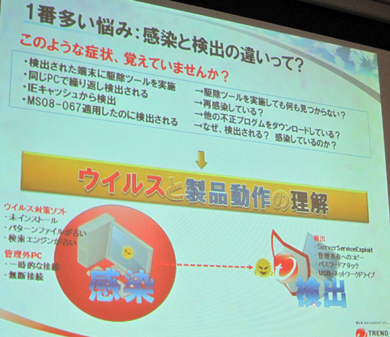

ウイルスの脅威を理解していながら駆除に時間を要してしまう原因として戸村氏は、「ウイルス感染と検出を勘違いしている企業が多い。オフラインだからといってパッチが未導入であったり、パターンファイルが古い端末が複数あったりする。さらに、管理対象外のPCが持ち込まれている。管理者はそれらの要因を優先付けし、徹底して対応していく必要がある。組織をまたいだ対応が重要だ」と述べた。

新システムへの移行が困難な中堅・中小企業もサポート

横川氏は2010年のセキュリティ対策課題として、「新しいセキュリティパッチが出ても1カ月以上対応できない」「レガシーOSで構築されたシステムが残っている」「パターンファイルでは防ぎ切れない未知の脅威」の3点を挙げた。

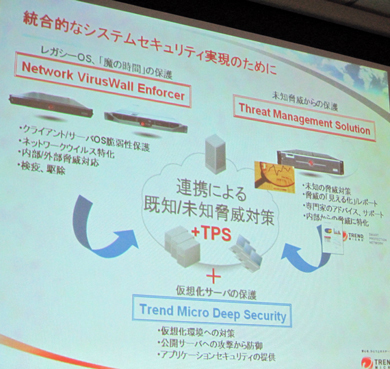

その解決策として同社では、セキィリティパッチが当てられない時間もネットワークレベルでOSの脆弱性を狙った攻撃を防ぐアプライアンス製品「Network VirusWall Enforcer」を用意。パターンファイルのリリースが間に合わない未知の脅威もリポート形式で可視化する「Threat Management Solution」と連携することで、内部/外部いずれの脅威からも守るという。「万が一感染が発生しても、その被害がセグメント外に拡散することを防止する」(横川氏)

仮想環境に移行したレガシーシステム向けにも「Deep Security」を提案する。大企業を中心に普及が進む仮想化だが、同社では2010年は中堅・中小企業も早急に着手するとみており、「Trend Micro Deep Securityは物理/仮想サーバ、クラウド環境すべてにおいてサーバの脆弱性を守り、ウイルスの脅威からデータセンターや公開サーバ、業務サーバを保護する」とした。

「トレンドマイクロの製品を効果的に運用していただくための技術支援および万が一障害が発生したときの対応として、セキュリティ対策の有識者が的確にサポートするTrend Micro Premium Support(TPS)の体制も整っている。なかなか新システムに移行できない企業も既存システムからの変更点を最小限に抑えられるよう、サポートしていきたい」(横川氏)

Copyright © ITmedia, Inc. All Rights Reserved.