WikiLeaksの教訓──サービス提供中止リスクを回避するための戦略:リスク管理責任者に必要な心得

ほとんどの企業は、WikiLeaksにサービスを提供していた事業者やその顧客と同様のリスクを抱えている。こうしたリスクを回避するための戦略とは。

WikiLeaksとAmazon.com、そしてPayPalやMasterCardなどの脇役が登場したストーリーは終わったようだ。しかしリスク管理責任者にとっては、ITへの余波が及ぶ始まりとなる。これまでの経緯は以下の通りだ。

- WikiLeaksが大量の機密文書を複数の新聞社に提供し、自らもその一部を公開し始めた

- 文書公開に対する世論は賛否両論あった。WikiLeak(当時スウェーデンのサービスプロバイダーがホスティングしていた)は、批判的な相手によるサービス妨害(DoS)攻撃の標的となり、両陣営から異例のアクセスが殺到。そこでWebサイトをAmazon.comのElastic Compute Cloud(EC2)に移し、別のサーバ(およびミラーサイト)で文書の公開を続けた

- わずか数日後、Amazon.comは契約違反を理由にWikiLeaksへのサービス提供を中止した。PayPal、MasterCardなどもサービス契約違反や政府の圧力を理由として、すぐにAmazonに続いた

- 組織化された匿名集団が、WikiLeaksとの関係を断ったサービス事業者に対して報復攻撃を仕掛け、これら事業者のボイコットを呼び掛けた。しかしその呼び掛けにほとんど効果はなかった

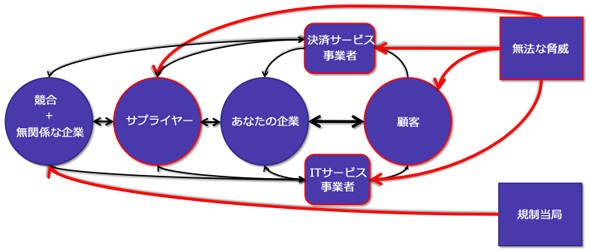

WikiLeaksをめぐる出来事は、IT、コンプライアンス、リスク管理責任者に対する警鐘となった。ほとんどの企業は、WikiLeaksにサービスを提供していた事業者やその顧客と同様のリスクを抱えている。しかし決定的な失敗がどこにあったのかが分かれば、こうしたリスクを回避するための措置を取ることができる。自社を1つのサプライチェーンとして考えることから始めよう(下図参照)。

企業は一般的に、サプライヤーからのリソースに知的財産やプロセスを付加するという機能で何らかの価値を創り出し、成果としての製品やサービスを、それを求める顧客に提供する。現代ではサードパーティーのサービス事業者が、社内では実現できないスケールメリットやノウハウ、高いレベルの性能を提供し、非中核的な機能の多くを果たす。こうした形で処理される典型的なサービスには、決済機能、ITサービス(クラウドコンピューティングサービスを含む)、給与管理などがある。ただしこうしたサービスを利用すれば、具体的な軽減策を取らない限り、自社の手に負えない新たなリスクを背負い込む。

サービス事業者との関係は一般的に、現地の法律、サービス利用の「許容範囲」を定めた利用条件契約、事業者がサービスを提供する上での義務とサービスに問題が起きた場合の是正措置を明記したサービス品質保証契約(SLA)によって規定される。

例えばPayPalのサービス条件では、「法律、法令、条例、規制に違反」する行為、あるいは「他者の違法行為を助長、補助、扇動、指示」する行為を禁じている。Amazon.comのAmazon Web Services(AWS)のサービス条件には、「当社あるいは第三者の権利を侵害、侵食、悪用するような形」、あるいは「違法もしくは違法行為を助長するような形」でAWSを利用しないと利用者に誓約させる条項がある。

ほとんどの場合、事業者がサービス条件違反と見なす行為があれば、直ちにサービス提供が打ち切られる。一方、SLAに基づく違反の場合は、より長期的な行動を規定している。事業継続計画において、サービス条件の順守が政府の法令の順守ほど真剣に扱われることはほとんどない。しかし、事業者が予告なくサービスを打ち切る可能性があることから、事業継続が妨げられる影響はこちらの方が深刻かもしれない。重要なサービスのために予備の事業者を確保しておかない限り、順守の姿勢を示そうとしている間に会社が機能不全に陥る可能性もある──WikiLeaksのケースでAmazon.com、PayPalなどの各社がやって見せたように。

サービス事業者が条件違反を理由にサービス停止を通告し、事業が継続できなくなる危険、あるいは無法の脅威による攻撃が原因でサプライヤーのサービスが利用できなくなる危険を考えれば、脆弱な箇所を企業が見極めて、予備的な措置を盛り込んでおくことが大切だ。例えば自社に重要なサービスを提供している事業者が、政府を脅かすような会社や敵対組織にもサービスを提供していたとすれば、どのような障害が予想できるのか。一般的なリスクに赤線を引いたグラフで検討するといい。

原因、リスク、対策

原因

無関係な企業あるいは自社が利用しているサプライヤーが規定に違反して差し迫った危険があると当局や政府機関が判断し、その組織に対して直接、あるいはその組織が利用している外部のサービス提供事業者(この事業者も自社のエコシステムの一部を形成している)に対する圧力を通じた行動に出る。

外国政府から報復を狙う匿名組織に至るまで、無法組織が自社の利用しているサービス事業者の行動を不当、不正と見なして報復の標的とする。

リスク

自社のエコシステムを形成するサードパーティーのサービス事業者が外的脅威の攻撃を受けて、自社の利益の及ばない範囲または手の届かない範囲の組織がダウンし、自社のサービスが中止に追い込まれる。

自社のサプライヤーが、サードパーティーのサービス中止や当局の行動、報復攻撃といった外からの力でダウンしたり機能しなくなったりする。

戦略

重要な情報やビジネスプロセスが、1カ所の障害で利用できなくなるようなことがあってはならない。最低でも別のサプライヤーやサービス事業者を使って万が一の場合も事業が継続できる準備をしておく必要がある。

WikiLeaksのケースでは、考えられる規定違反はWikiLeaksとAmazonの両方から少なくとも1レベル離れた部分にあったにもかかわらず、Amazon.comに対してサービス提供中止の圧力がかかった(この時点でWikiLeaksが文書窃盗などの罪に問われた事実はなかった。Amazon.comが問題の文書をホスティングしたことはなく、その文書を掲載したWebサイトにリンクを張ったWebサイトをホスティングしていたにすぎない)。

自社が利用しているサービス提供事業者が他にどんな顧客にサービスを提供しているかを完全に知るよしはないが、サプライチェーンを形成する外部組織が違法あるいは不人気企業をサポートしていたという理由で同様の攻撃に遭う可能性はあると考えた方が賢明だ。今回はAmazon.comに対する攻撃で深刻なサービス障害に陥った企業は報告されなかった(これはインフラの強健さを実証するものでもある)。しかし今後のための警鐘として、今回の事件を見過ごすことがあってはならない。

本校筆者のエイドリアン・バウルズ氏はIT戦略管理を中心としたIT分野のアナリスト、実務家、学術研究者として25年以上の経験を持つ。米コンサルタントのSIG411を創設し、Sustainability Leadership Councilの理事を務める。

関連ホワイトペーパー

Amazon(アマゾン) | ホスティング | リスクマネジメント | BCP(事業継続計画) | クラウドコンピューティング | コンプライアンス | セキュリティ対策 | サーバ | 知的財産

Copyright © ITmedia, Inc. All Rights Reserved.