クラウドでも考えたいセキュリティと内部統制:【IFRS】財務経理ビジネストレンド【第3回】

IFRSプロジェクトを担当する財務経理部員にぜひ知ってもらいたいのがクラウドコンピューティングのメリットとその活用方法だ。クラウドは企業の経理処理、IFRSプロジェクトをどう変えるのか。連載第3回では、財務経理業務におけるクラウドコンピューティングの利用で特に意識しておくべきと考えられる「内部統制」「情報セキュリティ」の関係についてお伝えする。

世界110カ国以上で採用されており、日本でも任意適用が可能になっている「IFRS

」(国際財務報告基準、国際会計基準)。一方で昨今のITトレンドに外せないキーワードになってきた「クラウドコンピューティング」。これらは相互に関連し、次世代の財務経理業務を設計・運用する際に深い意味を持ちます。本稿では財務経理部門でのクラウドコンピューティングの利用が現実になりつつある状況を受け、IFRS対応を前提にクラウドコンピューティングを業務システムで利用する場合のポイントを解説します。なお、以下の文中における見解は特定の組織や団体を代表するものではなく、筆者の私見です。

第2回「クラウドをどう会計処理する?」では、クラウドコンピューティングの会計処理とユーザー、ベンダそれぞれの立場にとっての位置付けについて解説しました。今回は、情報セキュリティと内部統制の観点からクラウドコンピューティングにどのように対応していくべきかを考えてみましょう(参考:第1回「財務経理部員が15分で読めるクラウドの基本」)。

情報セキュリティに関連するクラウドコンピューティングのリスク

不正アクセスに関するリスク

クラウドコンピューティングでは、インターネットを介して社内外を超えた広範囲のユーザーがアプリケーションソフトウェアにアクセスできる可能性があります。このため、自社システムでのソフトウェア利用(オンプレミス)に比べて、よりシビアなセキュリティレベルを確保した運用が求められます。もしそうでなければ悪意を持ったユーザーによるシステムへのアクセス(不正アクセス)を許すことになり、重大なリスクとなります。仮に不正アクセスを許した場合、決算データという企業にとっては生命線となる重要データが社外に漏えいしたり、保存していたデータが論理的または物理的に破損したりする可能性が考えられます。

物理的なリスクにはサーバやデータの破損、データ持ち出しなどもありますが、これはクラウドベンダーの対策である程度の抑止が可能です。一方でインターネットを介した不正アクセスの場合は、ユーザーの特定が困難なことも多く、対策のハードルが高くなってしまいます。

データ保全に関するリスク

クラウドコンピューティングでは、複数台のサーバにまたがってデータを保存したり、CPUパワーやディスク容量の余力を柔軟に割り当てたりする機能(マルチテナント)のおかげで、複数の会社のアプリケーションやデータを安定的に保存、運用することが可能になりました。

一方で、そのような運用特性上から、「パブリッククラウド」の場合は自社データと他社データが混在する可能性があります。例えば「総勘定元帳」や「仕訳」のデータが他社のそれと混在するケースが考えられます。クラウドで提供されるアプリケーションでは提供先(ユーザー企業)ごとにデータ保存先は分離されているため、通常はそのような運用は想定されませんが、物理的なサーバ、ストレージ、データベースの配置の観点から見ると、それらは1つのサーバに保存、管理されていることがあります。ユーザー側からベンダ側のデータ保存、管理がどのようになされているかを知る手段は限定されています。

そのため、自社のデータが適切にクラウドベンダのコンピュータ資源に保管されているかどうかがポイントになります。これは自社向けのクラウドリソースを確保して運用する「プライベートクラウド」に比べて、不特定多数向けのクラウドリソース上で運用する「パブリッククラウド」でより顕著なリスクになります。

運用管理に関連するリスク

クラウド環境に移行した場合、運用ミスによるデータ喪失のリスクはより深刻かつ影響の大きなものとなります。例えば社内システムであれば、適切なセキュリティを講じていれば財務経理関連データの漏えいリスクを下げることが可能でしたが、クラウドコンピューティングでは運用を誤ると、インターネットを通じて誰でも社内データにアクセスできるようになってしまう危険があります。運用面でも厳格なコントロールを設定しておかなければ自社の重要なデータを公衆に晒すことになりかねません。

その他のリスク

東日本大震災の発生以来、地震などの自然災害に対するリスクに対して企業はより敏感になり、対策をさらに徹底して行うようになりました。クラウドコンピューティングについても同様で、データ保管場所をどこに想定するのか、保管サイトが使用不能になった場合の代替策をどのように講じるのかについては、慎重な検討が必要になります。

特に日本国内にデータを保管する場合には、保管場所が立地する地盤や地層を考慮し、不慮の事態が起きたときの復旧リードタイムを極小化する工夫が求められます。

| リスクの区分 | 内容 | |

|---|---|---|

| 不正アクセス | 悪意を持ったユーザーによるシステムへのアクセス | |

| 重要データの漏えい・破損 | ||

| データ保全 | 自社データと他社データが混在する環境でのデータ保管 | |

| 保管状況についてユーザーが把握する手段が限定的 | ||

| サービス自体が中止される | ||

| 運用管理 | 運用ミスによるデータ喪失 |

クラウドコンピューティングの情報セキュリティ関連リスク

情報セキュリティリスクへの対処

不正アクセスリスクへの対策

まず外部からの不正アクセスに対する防御としては、従来の社内システムと同じ想定でネットワークやサーバなどに対策を施す必要があり、これはクラウドコンピューティングにおいても大きな変化はありません(対処する主体がクラウドベンダであるという点では、ユーザー企業の作業負荷は下がります)。また、仮想環境向けの対策ツールなどを導入することで、クラウド特有の不正アクセスリスクにより厳重に対処することも可能になります。

情報漏えい対策の強化も必須です。例えばクラウドサービスにアクセスするためのパスワードの変更を頻繁に行ったり、パスワードルールを厳格に運用したり(英数字以外の記号の強制、最小文字数の強制など)といった対策が考えられます。

クラウドサービスは社内外の物理的所在にかかわらずアクセスできるケースが多いことから、従来社内システムに対して行っていた運用ルールを見直して、より厳格かつ確実に運用していく必要があります。ゲストIDなどの一時使用アカウントを一定の利用期限内で作成する、退職者の退職時のアカウント削除ルールを明確にするなどの方法が有効です。

また、クラウドサービスの各種機能にアクセスするユーザーの利用権限(Segregation of Duties, SoD)を見直して、必要のない機能にアクセスできないように厳格に運用することも有効な手だてとなります。

モバイルデバイス(携帯電話やスマートフォン)からのアクセスを規制することも有効です。モバイルデバイスへのローカルデータ保存を制限したり、紛失時のリモートロック対応を施したりすることで、重要なデータを拡散することをある程度抑止することが可能です。

データ保全リスクへの対策

クラウドサービスでは、提供されているデータやアプリケーションの背景でどのようなデータ保存ポリシーが適用されているか、運用面でどのような実装がされているかを、ユーザー企業が知る手段が限定されています。このため、データ保存リスクへの対策を、ベンダ側の対応に委ねるしかないという限界があります。

データ保全リスクを十分に低減することは困難ですが、データ保全の責任範囲を明確にしてユーザーとベンダ双方で合意しておくことはリスクの転嫁という観点では有効です。不慮の事態が起きたときに、データの損害にまつわる瑕疵をどちら側で負担するのか、契約内容に基づいて判断できるようにあらかじめ合意文書を交わしておくのが肝要です。

運用管理リスクへの対策

前述の不正アクセスリスクに対応するための運用面での対応に加え、自動化された運用サービスを利用して人間では識別できないエラー検知の仕組みを施しておくことが有効です。運用業務そのものについてユーザー内で丸抱えせず、必要な範囲で外部へのアウトソースやコソースなどを検討し、リスクの分散を図っておきましょう。

その他のリスクへの対策

災害などへの対応として多拠点を想定したリモートバックアップの実施などが挙げられます。これは運用の想定のみならず、定期的な運用テストを実施することで実際の災害が発生したときの損失リスクの軽減につながります。ベンダが提供するディザスタリカバリサービスや各種コンサルティングを活用するのも有効です。

内部統制との関連

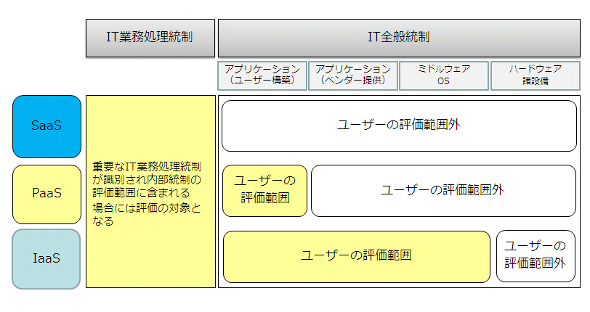

財務報告目的の内部統制、特にIT統制においては「IT業務処理統制」「IT全般統制」が規定されており、それぞれ「業務処理統制」「全般統制」の一部として位置付けられます(「全社的統制」の一部に「IT全社的統制」が位置付けられますが、本稿では割愛します)。

IT業務処理統制とは、所定のビジネスロジックに基づいて販売、購買、支払いなどの業務プロセスにまつわるコントロールをITによって自動化したものをいいます。合計金額の照合チェックやエラー処理などが一例です。

IT全般統制とは、業務処理に共通して実装されるコントロールのことで、システム開発や保守、運用管理に関連します。社内システムで動作するプログラムが然るべき承認を受けて保守・開発されていることなどが一例です。

クラウドコンピューティングとIT統制のかかわりについては、クラウドサービスの提供形態(SaaS、PaaS、IaaSなど)によってその影響範囲が異なりますので、それぞれについて解説します。

SaaS(Software as a Service)においては、業務処理を行うITインフラの大半(アプリケーション、ミドルウェア、OS)がクラウド上で提供されます。ユーザーは提供されたアプリケーションをユーザー権限の範囲内で操作するのみで、保守や運用に関与することはほとんどありません。

ユーザーの視点から見たクラウドサービスの位置付けは、業務との境界においてはシステムが提供する機能が「社内にあるか」「社外にあるか」の違いにとどまります。ユーザーの業務と関連する部分には変化はありませんが、クラウドサービスにおける重要なIT業務処理統制が識別されて、それが内部統制評価範囲に含まれるものとされれば、従来のIT業務処理統制と同様に評価を行う必要があります。

IT全般統制のうち、クラウドサービスに関する開発、保守、運用業務の大半はベンダ側に委譲される作業となるため、ユーザーの内部統制評価範囲からは外れます(ただし委託先の内部統制評価が必要です)。

PaaS(Platform as a Service)においては、ベンダはアプリケーションとその動作を保証するミドルウェア、OS、開発ツールなどのソフトウェアや運用基盤をクラウドにて提供し、ユーザーはその環境で動作するアプリケーションを構築、運用します。

IT業務処理統制については、SaaSと同様に重要なIT業務処理統制が識別されれば評価の対象となります。

IT全般統制のうち、ソフトウェアのうちユーザーが構築した範囲についてはその開発、保守、運用、アクセス管理についてはユーザーによる評価対象となり、ソフトウェアのうちベンダが提供した範囲やインフラの部分についてはベンダの管理下で運用されるため評価対象外とされます(ただし委託先の内部統制評価が必要です)。例えば、PaaS上で新規のアプリケーション開発を行う場合に所定の承認が必要となるといったルールがある場合は、従来のIT全般統制と同様の評価が行われます。

IaaS(Infrastructure as a Service)においては、ベンダは業務処理を実行するためのITインフラのみ提供し、ユーザーはミドルウェアやOS、アプリケーションなどほぼすべてのソフトウェア環境をその管理下のもとに構築・運用します。

IT業務処理統制については、SaaSやPaaSと同様に重要なIT業務処理統制が識別されれば評価の対象となります。

IT全般統制のうち、ソフトウェアはユーザーが構築、運用することを想定しているため原則としてその開発、保守、運用、アクセス管理については全てがユーザーによる評価対象となり、インフラの部分についてはベンダの管理下で運用されるため評価対象外とされます(ただし委託先の内部統制評価が必要です)。

このように、ユーザーの抱えていた統制の範囲(および評価の範囲)はクラウドコンピューティングに移行することで大半がベンダの管理下に委譲されてきます。そうなると、ベンダ側では提供しているクラウドサービスに対して、前述のさまざまなリスクに対応するための統制評価プロセスを整備運用していくことが必要です。

まとめると、以下のようになります。

ベンダにとっての内部統制対応

- サービス提供範囲が従来よりも広くなることから、統制リスクが高くなる

- システムの安全性に関する評価がより厳格に求められる

ユーザーにとっての内部統制対応

- 自社開発部分を除き、保守や開発に関連する統制の評価は基本的に不要となる

- IaaS/PaaS上に自社アプリケーションを構築する場合には社内システムと同様の統制を整備しておく必要がある

委託先の内部統制の評価

内部統制の評価においては、業務の全部または一部を外部の委託先にアウトソースして運用している場合の委託先の評価もその対象になります。

委託先に関する内部統制の評価は従来も必要な作業として認識されていましたが、クラウドコンピューティングの導入に伴ってその位置付けが変化し、より重要さを増しています。

委託先に対する内部統制評価を実施することで、以下のメリットがあります。

- 委託先の内部統制評価報告書を入手することでユーザー企業は都度委託先の評価に時間を費やす必要がなくなる

- ベンダ側は報告書を提出することで重複する評価作業を実施する工数を軽減できる

日本では、日本公認会計士協会の発行する監査基準委員会報告書第18号「委託業務に係る統制リスクの評価」に基づいた委託先の評価が行われます。この評価報告書は通称「18号報告書」と呼ばれ、複数のユーザー企業の委託先としてサービス提供している企業は18号報告書を作成、提出することで多くのユーザー企業にとっての委託先評価のニーズに対応することができます。クラウドコンピューティングの時代になってもこの位置付けに大きな変化はなく、クラウドサービス提供者の増加に伴ってこの報告書が活用される場面が増えていくことが予想されます。

米国では米国公認会計士協会(AICPA)が発行する「Statement on Auditing Standards(SAS) No.70 “Service Organization”(SAS70)」に基づき、財務報告目的の内部統制の有効性評価における委託先の評価と保証報告書の発行が従来、行われてきました。この制度は長年変化がありませんでしたが、法制度や経済環境の変化に合わせて保証報告書の位置付けも変化したことにより、新たな仕組みが導入されつつあります。具体的にはAICPAの監査審議会(ASB)による保証業務基準書16号「受託会社における統制手続に関する報告書」(Statement on Standards, for Attestation Engagements16:Reporting on Controls at a Service Organization、以下SSAE16)が2010年4月に公表され、SAS70を置き換えるものと位置付けられました。

クラウドサービスを対象とした評価はSaaSを対象としたものがほとんどでしたが、SAS70からSSAE16への移行を通じてクラウドコンピューティングを包括的に想定した委託先評価の仕組みが確立されつつあります。

さらに、委託先の評価に関する国際的な基準として、国際監査・保証基準審議会(IAASB)が公表した国際保証業務基準3402「第三者のサービス受託会社の統制活動に関する保証報告」(International Standards on Assurance Engagements 3402 : Assurance Reports on Controls at a Service Organization、以下ISAE3402)による委託先評価の仕組みが整備されています。

IAASBはIFRSに対応する監査基準を策定する組織ですが、ISAE3402に基づいて受託会社における内部統制が委託会社の財務報告に係るシステムの一部である可能性がある場合に対応します。ISAE3402は2011年6月30日より発効し、最初の評価報告書が公開されつつあります。IFRSの普及と合わせて、こちらの動向も注視しておきましょう。

現状では、クラウドコンピューティング特有の内部統制評価の方法論はまだ確立しているとは言いがたい状況です。しかし、ISAE3402はじめ徐々に評価のための基盤や仕組みが整備されつつあるといえます。従来、委託先に対して行われてきた

- 委託業務に関する契約の評価

- システム調達にかかる契約の評価

- サービス提供者とのサービスレベル合意(SLA)の評価

については、クラウドコンピューティングの時代になることでより厳密・厳格に行われることが予想されます。

以上、IFRSを導入する局面で、どのようにクラウドコンピューティングを活用していくべきかについて概観しました。クラウドコンピューティングの利便性やリスクを総合的に検討して、自社に最適なサービス範囲を決めてスムーズな導入ができるようにしていきましょう。

原 幹 (はら かん)

株式会社クレタ・アソシエイツ 代表取締役

公認会計士・公認情報システム監査人(CISA)

大手監査法人にて会計監査や連結会計業務のコンサルティングに従事。ITコンサルティング会社を経て、2007年に会計/ITコンサルティング会社のクレタ・アソシエイツを設立。「経営に貢献するITとは?」というテーマをそのキャリアの中で一貫して追求し、公認会計士としての専門的知識と会計/IT領域の豊富な経験を生かしたコンサルティングに多数従事する。著書「IFRSのきほんがわかる本」をはじめ、翻訳書やメディア連載実績多数。

Copyright © ITmedia, Inc. All Rights Reserved.