「ゼロトラスト移行」はどこから着手すべき? SASEを使った事例5選:最新の脅威とゼロトラストの全貌【第4回】

ゼロトラストを効率的に実装するための手段として注目されるSASE。実際に導入した企業は、どのような課題を持ち、どのように導入したのかを解説します。

従来の境界型セキュリティに代わるアプローチとして登場したのが、誰も信用しないことを基本とする「ゼロトラストセキュリティ」(以下、ゼロトラスト)です。ゼロトラストを効率的に実現する手段として、ネットワークとセキュリティの機能を統合する「SASE」(セキュアアクセスサービスエッジ)、あるいはそれを構成する製品やサービスの活用が期待されます。

しかし、SASEやゼロトラストはどちらも一朝一夕に実現できるものではありません。ほとんどの企業は自社の課題を解決する過程で徐々に移行していきます。本稿では、DNSセキュリティやセキュアWebゲートウェイなど、ゼロトラストを実現するための製品導入に着手した企業の例を紹介します。

ゼロトラストに着手した5つの例

ここでは例として、NTTPCコミュニケーションズのゼロトラスト製品「Secure Access Gateway」を導入した企業の例を取り上げます。

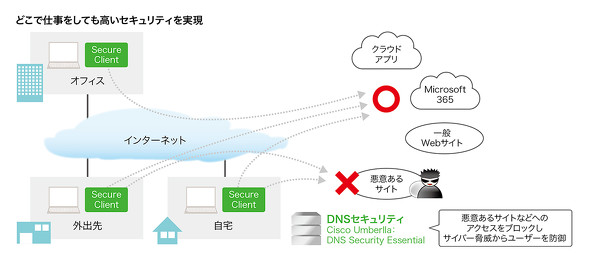

DNSセキュリティにより社内網を撤廃しセキュリティを強化

A社では、オフィスを廃止して、業務システムもオンプレミスからクラウドサービスとインターネットベースに切り替えることを考えていました。これにより事実上、社内ネットワークは不要となります。全ての端末は独立してインターネットにアクセスすることができますが、各端末が直接インターネットとの境界になります。

そのためのツールとして、A社はSecure Access GatewayのDNSセキュリティを導入しました。その結果、各端末から悪意のあるサイトへのアクセスはDNSセキュリティによりブロックされるのでマルウェアが潜んでいるサイトにアクセスする心配もなく、業務に必要なクラウドサービスへ安全にアクセスでき、オフィスフリーの環境を実現しました。

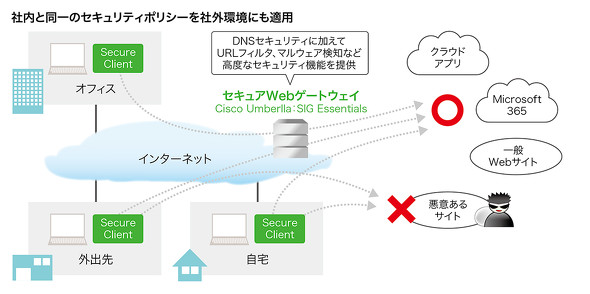

セキュアWebゲートウェイにより社外環境にも社内と同一のポリシーを適用

B社では、テレワークの増加を契機として、従業員が働く場所が分散して、セキュリティの境界があいまいになっていました。そのため、境界型防御を脱却して社外環境にも社内と同様のセキュリティ対策を講じる必要に迫られていました。そこでB社は、以下のような機能を持つSecure Access GatewayのセキュアWebゲートウェイ機能を採用しました。

- DNSセキュリティ

- 企業の内部ネットワークから外部へ向かうDNS(Domain Name System)の通信を監視・制御する機能

- URLフィルタリング

- 業務上不要または有害とされるWebサイトへのアクセスを制限する機能

- SSLインスペクション

- 暗号化されたSSL(Secure Sockets Layer)通信を解析してマルウェアを検知する機能

セキュアWebゲートウェイの導入により、メールやWebサイトから誘導される悪意のあるサイトへのアクセスを未然に防止し、通信に含まれるマルウェアも検知できるようになりました。こうした多様なセキュリティ機能はWebのダッシュボードから集中的に設定、管理、利用できるので運用負荷も軽減できました。

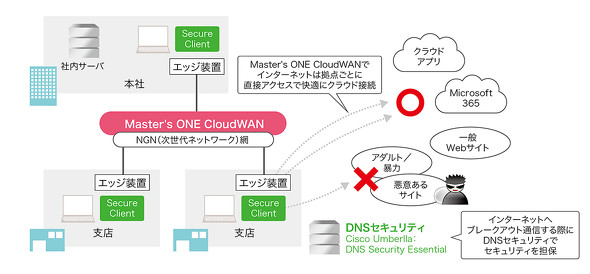

Master'sONE CloudWANとDNSセキュリティで拠点も快適で安全なアクセスを実現

C社では、各拠点からのインターネットアクセスを本社に集約していましたが、クラウドサービスを使った業務が増えてきたことで本社のネットワーク帯域が圧迫されていました。そこで各拠点から直接クラウドにアクセスできるインターネットブレークアウト(ローカルブレークアウト)を実現するため、NTTPCのSD-WANサービス「Master'sONE CloudWAN」を導入しました。

同サービスはSD-WAN機能を持つため、多様な回線を利用してトラフィックの迂回(うかい)や制御が可能です。これにより、通信経路を最適化し、遅延の改善に貢献することで、より快適な通信環境の構築を支援します。

さらにC社ではインターネットに直接アクセスする際のセキュリティ対策を強化するため、Secure Access GatewayのDNSセキュリティも併用しました。これにより、不正なサイトへのアクセスを未然に防ぎ、より安全なクラウド接続環境を構築するとともに、インターネットブレークアウトとSD-WANの導入効果と合わせて、トラフィックの輻輳(ふくそう)を防ぎつつ、インターネットに接続することが可能になりました。

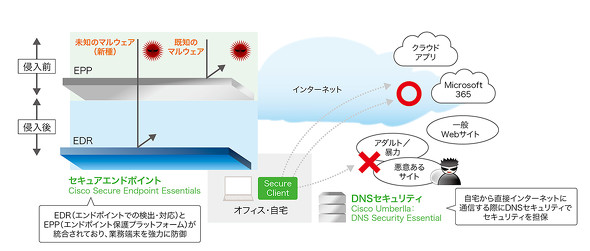

セキュアエンドポイントとDNSセキュリティで多層防御を実現

D社では、アンチマルウェアソフトウェアの契約更改を機に、エンドポイントの対策強化を考えていました。そこでD社が選んだのは、Secure Access GatewayのセキュアエンドポイントとDNSセキュリティです。セキュアエンドポイントはEPPとEDRの2つのセキュリティ機能を持ち、既知および未知のマルウェアを検知できます。従来のアンチマルウェアでは既知のマルウェアしか検知できませんでしたが、EDRを導入することで未知のマルウェアにも対応できます。万一のマルウェア感染時には自動で感染端末を隔離できるため、二次被害の拡大を防止できます。

DNSセキュリティはインターネットの出口対策(情報の持ち出しを見張る対策)として活用されます。オフィスでも自宅でも悪意のあるWebサイトへのアクセスを遮断し、自宅から直接インターネットに接続する際にもセキュリティを担保できるようになります。多層防御によるセキュリティ強度を向上する一方で、複数サービスの利用時もクライアントソフトウェアは1つで済むため、ソフトウェアの導入や展開の手間も軽減されます。

セキュリティ対策以外でももたらされる利点

ゼロトラストに基づいたセキュリティ対策を導入することで、巧妙化、複雑化するサイバー攻撃を検知、防御できるようになります。社内、社外、自宅などの場所を意識することなく安全に業務できます。しかし、ゼロトラストのセキュリティ対策の効果はそれだけではありません。

一番のメリットはビジネスへの効果です。企業はセキュリティ対策を強固にすることで、本来のビジネス活動やDX(デジタルトランスフォーメーション)の推進に注力できるようになります。場所を選ばない働き方で業務の生産性も改善し、事業の拡大に寄与します。強力なセキュリティ対策を構築していることは情報漏えい対策等につながるため、サイバー脅威に強いことはステークホルダーとのビジネス取引上の信頼性向上にもつながるのです。

サプライチェーンの観点でもゼロトラストのセキュリティのメリットは大きいと言えます。近年はサプライチェーンにも十分なセキュリティ対策が求められます。大企業は高度なセキュリティ対策を構築している傾向が強いため、サイバー攻撃者はセキュリティの弱い子会社や関連会社を踏み台にして大企業を狙います。これを「サプライチェーン攻撃」と呼び、情報処理推進機構(IPA)の「セキュリティ10大脅威」にもランクインしています。

近年では、自動車会社の下請け会社がサイバー攻撃を受けた結果、全国の工場で製造を中止したケースや、医療機関の出入り業者がサイバー攻撃を受けて医療行為ができなくなったケースなどサプライチェーン攻撃の事例は多くあります。そしてそのほとんどがランサムウェアを用いていました。

このように、サプライチェーンの川上企業だけでなく、川下に位置する企業にも高度なセキュリティ対策が求められています。業界団体が自主的にサプライチェーンでのセキュリティガイドラインを設ける動きも広がっており、サプライチェーン全体でゼロトラストセキュリティに沿ったセキュリティ強化が一般的になってきています。

ゼロトラストのセキュリティは世界各国のあらゆる業界で求められています。ゼロトラストを実現することで事業体制を強固なものとし、将来的にはビジネス変革も視野に入ってくるでしょう。

次回は、ゼロトラストの導入における課題や押さえるべき注意点について説明します。

執筆者紹介

大野智史 NTTPCコミュニケーションズ

約20年間VPNサービスの企画に従事し、IPoEを活用した先進的なベストエフォートVPNや他社に先駆けたクラウド型セキュリティ、国産SD-WANの立ち上げを推進。NTTPCの運用ノウハウをAI化し、ユーザーの運用をサポートする新規事業の立ち上げにまい進中。

大久保 敦史 NTTPCコミュニケーションズ

フロントSEとして、ネットワーク、サーバを含んだ大規模システム開発プロジェクトを経験。その後、サービス企画担当として、新ブランドの立ち上げに加え、クラウド、セキュリティ分野での新サービス立ち上げに取り組み、新規事業拡大を実現させた。

佐山明人 NTTPCコミュニケーションズ

法人向けモバイル、インターネットサービスのプロダクト企画を経て、ゼロトラストサービスのプロダクトマーケティングを担当。デファクトになりつつあるが、導入ハードルが高いと思われがちなゼロトラストを、分かりやすく企業への現実的な導入ステップを広めていくことに奮闘している。

Copyright © ITmedia, Inc. All Rights Reserved.