ゼロデイは序の口? ユーザーもベンダーも知らないWebからの脅威:目に見えない未知の脅威対策

ウイルス対策の定石だったパターン適合型の対策がウイルスの進化に追い付かなくなっている。有効な手だてはあるのか? Webを介して侵入してくる“未知なる脅威”から企業を守るために今、できることを考えてみる。

不正プログラム(マルウェア)対策について現在多くの企業が直面している1つの課題は、「未知の脅威(ウイルスなどの悪意のあるプログラムやその活動)にいかに対抗するか」であろう。その背景には、Webからの脅威(後述)による亜種ウイルスの大量発生、特定の対象を狙った攻撃の増加により、セキュリティベンダーがパターンファイルを作成するスピードが新種ウイルスの出現スピードに追い付かず、未パッチの脆弱性を狙うゼロデイ攻撃が発生するケースや、迅速にウイルス検体を入手できないケースが急増していることが挙げられる。その結果、従来のパターンマッチングのみに頼った不正プログラム対策の有効性が低下し、企業において不正プログラム対策が後手に回る状況が発生しつつある。

本稿では企業が直面する未知の脅威ならびに既存の対策での問題点を取り上げるとともに、具体的に現在どのような対策があるのかを見ていく。

「未知の脅威」とは何なのか

セキュリティベンダーにおいてパターンファイルを作成するスピードが新種ウイルスの出現スピードに追い付かないケースや、不正プログラムの検体を手に入れられないケースが増えてきたのはなぜだろうか? この点を説明するには、脅威の質が変化してきたこと、そしてウイルスを作成している側の変化を理解する必要がある。

以下に未知の脅威をタイプ別に分類し、脅威が発生することになった原因を挙げていこう。

ボット型ウイルス

従来のウイルスは、特定の個人による売名行為などを目的に作成されていた。一度感染活動を開始すると被害が広範囲に及ぶことが多く、ウイルス対策ソフトウェアベンダーもウイルスの検体を取得しやすかった。つまり、ユーザーのセキュリティベンダーへの要望は、ウイルスを効率よく捕獲し、対応したパターンファイルを作成して提供するまでのタイミングを早めること。この時期のウイルス対策製品はパターンマッチング方式でウイルスを検出するものが主であり、実際のウイルス検体からパターンファイルを作成するパターンマッチング方式は誤検出率が低いため、信頼性も高く多くの企業で採用されていた。

しかし2005年以降、徐々に脅威の質が変わり始める。それまでのウイルスは先述のように売名行為や愉快犯的な傾向が多く見られたのだが、この時期を境にウイルス作成者の目的が金銭や個人情報などの機密情報を効率的に盗み出すことに変化していった。また、ウイルス作成者による単独犯が減る一方で役割分担に基づいて行動する組織犯が増え、ウイルスを作成するさまざまなツールが金銭でやりとりされるようになった。

この時期に増加したのが、亜種が多く存在する「ボット型」と呼ばれるウイルスである。クライアントPCがボット型ウイルスに一度感染すると、ボットネットワークと呼ばれるボット型ウイルスに感染したクライアントPC同士のネットワークへ参加することになる。その後はウイルスを配布した悪意あるユーザーによってロボットのように操作され、スパムメールの送信サーバとして利用されることが多い。ウイルス作成ツールを使用すれば多機能なボットウイルスを簡単に作成可能であり、大量の亜種を世界中に広めるきっかけになった。

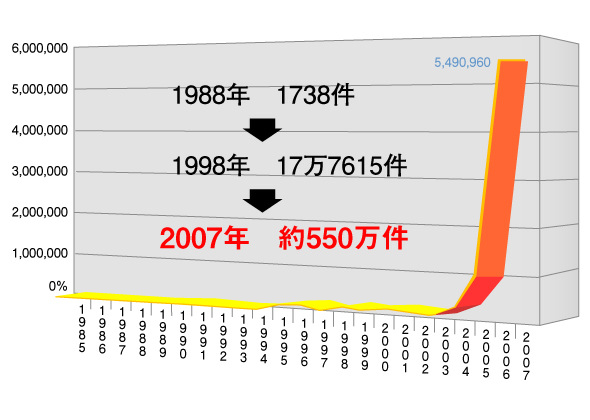

以下はAV-Test.orgが調査したウイルスの発生数の遷移だ(図1)。この図では2005年前後でウイルスが爆発的に増加しているのが確認できる。ウイルスの爆発的な増加により、セキュリティベンダーはパターンファイルの提供において、スピードと量が増し続けるという課題を解決しなければならなくなった。この結果、従来のパターンマッチング方式による対策では急激なウイルス数の増加に追い付かなくなり、未知の脅威というものが発生したのである。

Webからの脅威

それではなぜ、セキュリティベンダーがウイルスの検体を取得しにくくなったのだろうか? これは、ウイルス作成者の目的が売名行為や愉快犯的なものから金銭や個人情報などを効率的に盗み出すことへと変化したことと関係している。この目的の変化により、以前のように感染したことが目に見えて分かるようなタイプのウイルスは減り、感染したことを気付かせずに静かに潜伏を行い、必要な情報だけを作成者へ送信するタイプのウイルスがここ数年で多く発生したのだ。

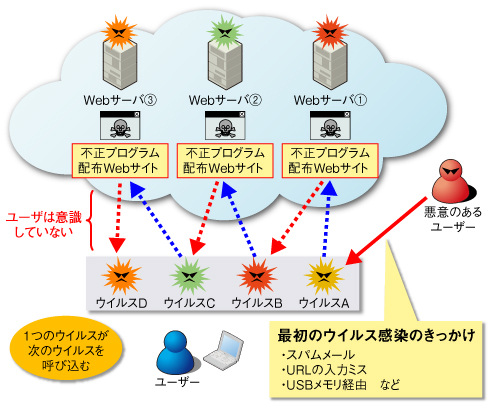

このタイプのウイルスの特徴としては、ウイルス作成者が用意したアクセス先から命令を受信し、自身をアップデートする機能を有している(図2)。例えば、特定の業種の企業/組織のPCへ感染活動を行った後、パターンファイル配布までの間にインターネット上から新しいファイルをダウンロードして自分自身をアップデートするか、新しいウイルスをダウンロードして起動することにより、もしウイルスの検体が捕獲されて自身が検出されたとしても、新しいウイルスを動作させて同様の行動を継続できる。

Webを介して感染するウイルスは、多くの企業でWebアクセスに使用されるHTTP(80番ポート)を利用することから「Webからの脅威」と呼ばれ、感染の連鎖を断ち切らないと永久に活動し続けることになる。代表的なのは、2008年に入って被害が急増しているSQLインジェクションによる正規サイトの改ざんを端緒とする感染活動だ。改ざんされた正規サイトを閲覧したユーザーのクライアントPCへウイルスを感染させ、その後新しいウイルスを次々と連鎖的にダウンロードさせるといったものである。ウイルス作成者は、各社のウイルス対策製品が検出できない不正プログラムをWebサイト上に格納しており、セキュリティベンダーが不正プログラムに対応するパターンファイルをリリースした時点で、Webサイト上に新たな不正プログラムをアップロード・更新することで検出を逃れるといった巧妙な手法を使うため、パターンマッチングによる対応では後手に回ってしまう。

Copyright © ITmedia, Inc. All Rights Reserved.