いまさら聞けない「ランサムウェア」の歴史 “あれ”が全ての始まりだった:歴史で分かる「ランサムウェアの進化」と対策【第1回】

ランサムウェア攻撃は、国内の組織にとって対岸の火事ではない。そもそもランサムウェアはいつ出現し、どのように変わってきたのか。歴史を振り返ってランサムウェアの「進化」を見る。

セキュリティのインシデントによって、事業の停止やそれに伴う金銭的な被害が発生する事例が後を絶ちません。ひとたびサイバー犯罪者によるシステム侵害を許してしまうと、自組織だけではなく、取引先や関係会社にまで被害が連鎖する「サプライチェーンリスク」が生じる可能性があります。デジタル技術がビジネスの基盤となる現在、サイバーセキュリティの重要性が高まっています。

サイバー攻撃の被害が広がる理由には、デジタル資産の増加に伴う「アタックサーフェス」(攻撃対象領域)の多様化や、発見される脆弱(ぜいじゃく)性の増加などが要因として挙げられます。ひと昔前と比べると、サイバー攻撃による脅威が複雑化・高度化している側面もあります。これらにより、組織で講じるべき対策が多様化している状況だと言えます。

組織が使える費用や時間は限られています。このような状況下で、組織はどのようにセキュリティ対策の優先順位を決定すればよいのでしょうか。この連載は、ランサムウェア(身代金要求型マルウェア)攻撃が近年世界中で猛威を振るっていることを背景に、組織に求められるセキュリティ対策がどのように変化してきたのかを解説します。

ランサムウェアの始まりは実は“アナログ” 歴史からその進化を追う

本題に入る前に、どの程度多くの組織がランサムウェアの脅威にさらされているか、簡単に確認しておきます。トレンドマイクロは2022年5月〜6月、国内外の組織におけるIT部門の意思決定者約3000人を対象に「ランサムウェア攻撃グローバル実態調査」を実施。この調査では、世界中で66.9%の組織が、過去3年間に「ランサムウェア攻撃を受けた」と回答しました。日本でも、ランサムウェアの被害によって製造業の生産活動の停止や医療機関の診療業務の停止が起こるなど、業種を問わず攻撃活動が活発化しています。

最初はフロッピーディスク ランサムウェアの出現と流行

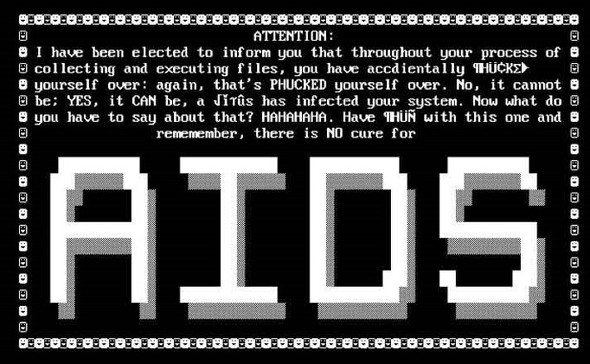

ランサムウェアの歴史は古く、まだほとんどの人がコンピュータに触れる機会が少なかった1989年に、“世界初のランサムウェア”として知られる「AIDS Trojan」が発見されました(画面1)。AIDS Trojanの感染手段はフロッピーディスクです。フロッピーディスクを差し込んだPCが特定の起動回数に達すると、AIDS TrojanはPC内のファイルを暗号化し、復号のために郵便私書箱へ身代金を送金するよう指示します。AIDS Trojanが発見された当時の暗号化は、単純な共通鍵暗号によるものであったため、復号ツールがすぐに普及。被害者は容易にファイルを復旧することができました。

その後、ランサムウェアの流行はしばらく確認されませんでした。再びランサムウェアの活動が活発化したのは、インターネットとメールの利用が世の中で一般化した2000年代です。2004年には不正なWebサイトとフィッシングメールによって感染活動をする「GPCode」、2006年にはデータの暗号化に公開鍵暗号「RSA」を使用した「Archievus」など、現在のランサムウェアにも通じる方式を採用したランサムウェアが台頭しました。

2010年には、ファイルを暗号化する「暗号化型」のランサムウェアとは別に、感染したPCの画面や操作をロックする「画面ロック型」のランサムウェアの存在が表面化。2011年には、画面ロック型ランサムウェア「Reveton」の被害が世界中で広がりました。Revetonは各国の警察や米連邦捜査局(FBI)などの法執行機関を詐称し、違法なファイルのダウンロードといった、インターネットでの不正な行為に対する罰金と称して金銭を要求します。

このように業務のデジタル化が進み始めた時代に被害が広がったことで、ランサムウェアの存在が世の中で徐々に認知されるようになりました。

急増する「ランサムウェアファミリー」

2013年には、2022年現在まで続くランサムウェア攻撃拡大の、一つのきっかけとなった「CryptoLocker」が登場しました。CryptoLockerの最も革新的といえる部分は「クラウド活用」です。2013年頃までは復号に必要な情報をランサムウェア本体が保存していたため、検体解析によって復号できることが一般的でした。CryptoLockerは復号に必要な情報を毎回新たに作成して、クラウドにのみ保持することで、検体解析による復号ツールの作成が難しくなりました。こうしたクラウド活用は、ランサムウェア被害の深刻度を一気に高めました。

CryptoLocker以降、ランサムウェアによって金銭的利益を獲得できることを認識したサイバー犯罪者は、新たなランサムウェアをこぞって生み出しました。例えば下記をはじめとした、特徴的なランサムウェアファミリー(初期のランサムウェア株に起因するランサムウェア群)の登場が相次ぎました。

- 2015年に発見

- JavaScriptファイルを添付したスパムメール経由で拡散する「CrypTesla」

- 「身代金が支払われなければ、収集した情報をオンラインで暴露する」と脅迫する「Chimera」

- 2016年に発見

- 身代金要求メッセージを多言語で送る「Locky」

このようなランサムウェアファミリーの登場は、攻撃範囲の拡大につながりました。2016年ごろには、それまでランサムウェアの流入がほとんどなかった日本でも、ランサムウェアが広く検出されるようになりました。

身代金の送金手段として暗号資産(仮想通貨)が広く利用されるようになったのも、2016年頃です。サイバー犯罪者は暗号資産の悪用によって、より安全に、より多くの金額を、国をまたいで受け取れるようになりました。2016年には、サイバー犯罪者はランサムウェアを利用して約10億ドルを稼いだという報道もあり、ランサムウェア攻撃の“ビジネスとしてのうまみ”が増えたことがうかがえます。

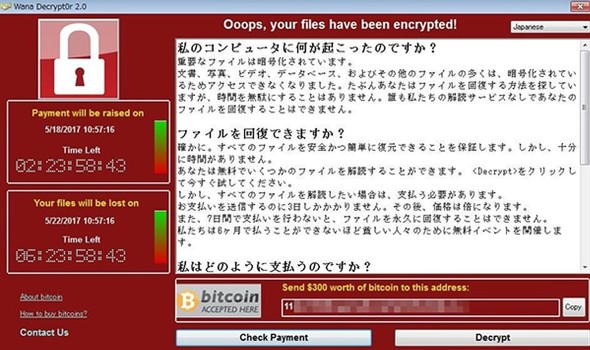

2017年に登場した「WannaCry」は、世界中にランサムウェア被害の深刻さを知らしめた点で転機となった存在です(画面2)。WannaCryは「Windows」のファイル共有プロトコル「SMB」(Server Message Block)の脆弱性を悪用することで、世界中の組織内のネットワークで深刻な被害を引き起こしました。これは、工場や病院といった業種特有のシステムには、脆弱性を抱えた端末が数多く存在しており、被害拡大を防ぐための対策がほとんど導入されていないというセキュリティリスクを顕在化させました。以後、ランサムウェアによるリスクの軽減には、脆弱性対策の重要性が高いことが認識されるようになりました。

第2回は、「標的型」ランサムウェア攻撃の登場やランサムウェアをサービス型で提供する動きを取り上げます。

著者紹介

平子正人(ひらこ・まさと) トレンドマイクロ

国内通信企業でネットワークサービスのプロジェクトマネジャー経験を経てトレンドマイクロに入社。主に「EDR」(Endpoint Detection and Response)と「XDR」(Extended Detection and Response)関連のセールスエンジニアとして、製品の提案や検証を担当。現在はシニアスレットスペシャリストを務め、セキュリティリスクの考察や、組織が取るべきセキュリティ対策の啓発に携わる。セキュリティの実用的な知識の認定資格「GIAC Security Essentials」(GSEC)を取得。

Copyright © ITmedia, Inc. All Rights Reserved.