「ゼロトラスト実装」の構成要素とは? SASEと融合した防御モデルの全容:最新の脅威とゼロトラストの全貌【第3回】

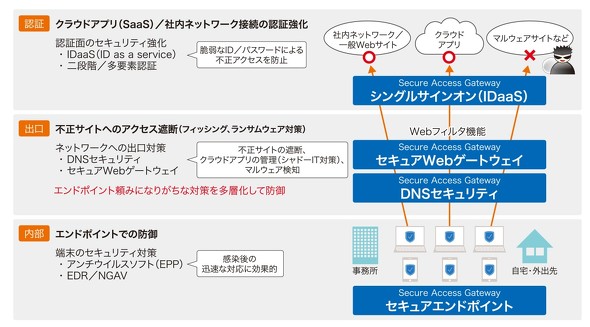

巧妙化、複雑化するサイバー攻撃に対応するためのセキュリティ対策であるゼロトラスト。それを実現するには複数の機能を組み合わせる必要があります。ゼロトラストの構成イメージを解説します。

第1回、第2回と、誰も信用しないことを基本とする「ゼロトラストセキュリティ」(以下、ゼロトラスト)の概念や必要性を紹介しました。今回からは、具体的な対策と導入事例、効果について紹介します。ゼロトラストのセキュリティを実現するため製品群、サービス群の一つに「SASE」(セキュアアクセスサービスエッジ)があります。これはネットワーク機能とセキュリティ機能を統合したものです。SASEの構成要素の多くはゼロトラストに基づいて設計されており、両者は密接に関係しています。

ゼロトラストを実現するSASEの構成要素とは

ゼロトラストを実現するには、SASEを含めて複数の構成要素を組み合わせて実装する必要があります。例えばNTTPCコミュニケーションズではゼロトラストを実現する製品として「Secure Access Gateway」を提供しています。Secure Access Gatewayは主に以下の要素で構成されています。

- ネットワークの出口対策となる「DNSセキュリティ」

- ネットワークの出口対策であり高度なセキュリティ機能を備えた「セキュアWebゲートウェイ」

- エンドポイント端末のセキュリティを確保する「セキュアエンドポイント」

- 認証面でのセキュリティを強化する「シングルサインオン」(IDaaS)

DNSセキュリティ

DNSサーバは、ドメイン名とIPアドレスの変換(名前解決)の役割を担い、DNSセキュリティはこれらの悪意のあるサイトの名前解決要求を返さないことで通信を遮断します。業務に関係の無い「ギャンブル」や「暴力」「アダルトサイト」などのカテゴリを指定して、特定のサイト群へのアクセスを遮断できます。組織のアクセスポリシーは社内外を問わず適用できるため、テレワーク端末における通信も保護できます。

DNSセキュリティは不正なサイトへのDNS名前解決要求を返さないため、実際の通信を発生させず、無駄な通信トラフィック(ネットワークを流れるデータ)の発生を抑えます。DNSセキュリティのダッシュボードからはクラウドサービスの利用状況、リスク度合い、通信の許可・ブロックの統計情報、どのポリシーが適用されたかが容易に把握できます。この機能はシャドーIT対策にも有効です。

Secure Access GatewayのDNSセキュリティはネットワーク機器ベンダーCisco Systemsの「Cisco Umbrella DNS Security Essentials」を活用し、悪意のあるサイトへのアクセスを遮断して、各ロケーションから安全にインターネットにアクセスすることができます。

セキュアWebゲートウェイ

UTM(Unified Threat Management、統合脅威管理)を利用した境界型防御と、SWGの違いはネットワークのトポロジー(構成)にあります。UTMはインターネットへのトラフィックを1カ所に集めて処理するため負荷が高くなり、通信のボトルネックが発生しやすくなります。

SWGの場合は基本的にユーザーの最寄りのPoP(Point of Presence:接続拠点)でトラフィックを処理するため、処理を分散できます。1カ所で処理する場合もありますが、クラウドサービスで提供されるため、処理能力のスケール(拡張)が容易です。

Secure Access GatewayのセキュアWebゲートウェイ(SWG)はCisco Systemsの「Cisco Umbrella SIG Essentials」を活用しており、クラウドサービスで利用するプロキシサーバです。クライアントソフトを端末にインストールするだけで導入可能で、SWGを経由して通信することで安全にインターネットを利用できることが特長です。「CASB」(Cloud Access Security Broker)機能により従業員のクラウドアプリ利用状況も制御できます。ドメインレベルではなく、さらに詳細なURLレベルで不正なサイトへのアクセスを遮断するURLフィルタや、「HTTPS」(Hypertext Transfer Protocol Secure)通信を解析してマルウェアを検知するSSL(Secure Sockets Layer)インスペクションも搭載しています。

セキュアエンドポイント

マルウェアのシグネチャ(マルウェアの特徴を定義したパターン情報)だけでなく振る舞いによっても検知します。検知したマルウェアの駆除と端末隔離を自動で実施することで二次被害を防止できます。過去にさかのぼって脅威を調べる「レトロスペクティブセキュリティ」機能により潜伏中のマルウェアを検知、ブロックします。これらの自動化機能により、運用の負荷が軽減することができます。

Secure Access Gatewayのセキュアエンドポイントは、Cisco Systemsの「Cisco Secure Endpoint Essentials」を活用し、EPP(Endpoint Protection Platform:ウイルス対策ソフト)とNGAV(Next Generation Anti-Virus:次世代ウイルス対策)、そしてEDR(Endpoint Detection and Response:エンドポイントにおける検知と対応)の機能を一つにしたものです。一つのエージェントで未知と既知の両方のマルウェアに対処し、脅威を自動で防御するオールインワンのマルウェア対策を実現します。

シングルサインオン

シングルサインオンは、一度の認証で複数のクラウドアプリケーションへのログインを可能にします。従来のIDとパスワードの組み合わせで強固な認証を実現しようとすると複雑になり、従業員は抜け道を探して、同じパスワードを使い回りするなど、作業を単純化しようとする傾向があります。その点、シングルサインオンはユーザーの利便性とセキュリティを両立できます。

Secure Access Gatewayの認証はリスクの高いIDとパスワードの組み合わせではなく、多要素認証を利用できます。テレワークを始めるときには、PCへのログオンからVPN(仮想プライベートネットワーク)ソフトウェアの認証、さらに勤怠管理やストレージサービス、複数の業務用サービスへのログオンなど手間が多く時間がかかります。認証方式も多彩に用意されており、機体認証との併用やワンタイムパスワード(OTP)認証などにも対応する他、IPアドレス制御やログインアラートも可能です。

次回は、ゼロトラストの製品導入に着手した企業の例を紹介します。

執筆者紹介

大野智史 NTTPCコミュニケーションズ

約20年間VPNサービスの企画に従事し、IPoEを活用した先進的なベストエフォートVPNや他社に先駆けたクラウド型セキュリティ、国産SD-WANの立ち上げを推進。NTTPCの運用ノウハウをAI化し、ユーザーの運用をサポートする新規事業の立ち上げにまい進中。

大久保 敦史 NTTPCコミュニケーションズ

フロントSEとして、ネットワーク、サーバを含んだ大規模システム開発プロジェクトを経験。その後、サービス企画担当として、新ブランドの立ち上げに加え、クラウド、セキュリティ分野での新サービス立ち上げに取り組み、新規事業拡大を実現させた。

佐山明人 NTTPCコミュニケーションズ

法人向けモバイル、インターネットサービスのプロダクト企画を経て、ゼロトラストサービスのプロダクトマーケティングを担当。デファクトになりつつあるが、導入ハードルが高いと思われがちなゼロトラストを、分かりやすく企業への現実的な導入ステップを広めていくことに奮闘している。

Copyright © ITmedia, Inc. All Rights Reserved.