ホスティングサイトを介さないフィッシング攻撃が増加――RSA調査:NEWS

RSAセキュリティは、24時間365日体制でオンライン上の不正対策に努めるRSA Anti-Fraud Command Centerが発表した、2010年11月のフィッシング攻撃動向を公開した。

RSAセキュリティは12月22日、RSA Anti-Fraud Command Center(AFCC:24時間365日稼働のオンライン不正対策センター)が調査したオンライン犯罪の統計結果を発表した。

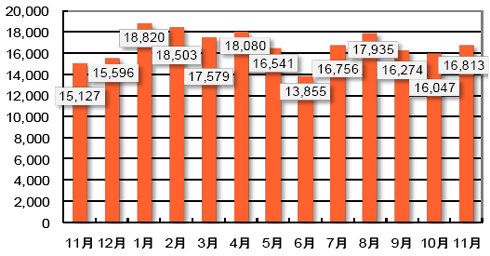

AFCCの統計(全世界を対象)によると、2010年11月のフィッシング総攻撃回数は、前月(1万6047回)比5%増の1万6813回。標的となった企業数も前月(181件)より10%増の200件だった。国別のフィッシング攻撃被害状況は、順に米国(39%)、英国(25%)、南アフリカ(12%)と、上位3カ国で7割の被害件数を占める結果となった。フィッシング攻撃のホスティング国分布では、米国が首位で63.5%。後はカナダ(7%)、韓国(6.5%)などが上位にランクインしている。

同社マーケティング統括本部 シニアマーケティングマネジャー 水村明博氏は調査結果を見ながら、「今年は国別の被害件数ランキングで米国、英国、南アフリカ、中国などの7カ国が10カ月連続でランクインするなど、同じ国が継続して攻撃される傾向が見られた。中でも南アフリカは今年最も台頭し、今月も3位にランクインしている」と、2010年の傾向を振り返った。

スタンドアロン型のフィッシング攻撃が増加

また水村氏は最近の気になる傾向として、調査代行などを請け負うオンラインフォームサービスを悪用したフィッシング攻撃が増加していることを報告した。同社ではこの手法を"スタンドアロン型"と呼ぶ。

通常のフィッシング攻撃は、スパムメールなどを介して被害者を攻撃者が所有するサーバ上の偽サイト(フィッシングサイト)などへ誘導する手口が採られる。それに対しスタンドアロン型の攻撃は、攻撃者が取得したオンラインフォームサービスのアカウントを悪用して、被害者を偽サイトへと誘導する添付ファイル付きのスパムメールを送信する仕組みだ。メール受信者が添付ファイルを開くと、自身のローカル(Webブラウザ)上で、オンライン銀行のログイン画面などを偽ったサイトが表示され、そこで入力したID、パスワードが攻撃者のサーバに自動送付される。

スタンドアロン型の特徴は、正規のサービスを悪用する点にある。攻撃者が、フィッシング用の偽サイトや情報転送の手段に自身のホスティングサーバを使わないため、ネットワークの遮断やサイト閉鎖といった従来の対処法を取ることができない。

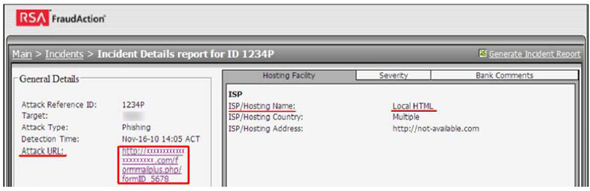

そこで同社が採る対応策は、RSA FraudAction(フィッシング被害予防サービス)を用いた攻撃の早期検知、分析、阻止だ。RSA FraudActionのユーザーである金融機関などから寄せられた情報を基に攻撃者のアカウントを特定し、オンラインフォームサービスの運営者にそのアカウントの停止を呼びかける。それにより、迅速な解決対応を行っているという。「RSA FraudActionのダッシュボードでは、攻撃に使用されているオンラインフォームサービスの名称、ID情報、ユーザー名など攻撃者の属性が確認できる。(攻撃が)発覚した後には、すぐにサービス側への交渉を開始し、早期解決に努めている」(水村氏)

なお、スタンドアロン型は、偽サイトが表示された場合にブラウザのアドレスバーを見れば、攻撃が実行されているローカルディスクのパス(通常は一時ファイル用のフォルダ)が表示される。ユーザーはアドレスを見て、ID、パスが盗まれる攻撃に気付くことが重要だ。

Copyright © ITmedia, Inc. All Rights Reserved.