なぜファイアウォールやURLフィルタだけでは十分な「出口対策」にならないのか:標的型サイバー攻撃の芽を摘む「出口対策」

標的型サイバー攻撃から企業を守るために有効といわれる出口対策。ただし、既存のセキュリティ製品だけでは、十分な出口対策にはならない可能性がある。その理由とは何か? 理想的な対策とは?

今のセキュリティ対策だけではなぜ力不足なのか

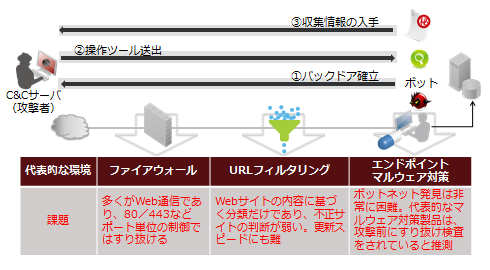

既存のセキュリティ対策の多くは、特定の用途には効果を発揮するものの、複合的な攻撃である標的型サイバー攻撃には力を発揮できないことがある(図1)。

多くの組織で導入しているファイアウォールは、利用が認められていないアプリケーションの通信を含めた不正な通信を、インターネットとLANの境界、つまり“出入口”で防ぐ機能だ。ただしポート単位で指定するため、標準的なWebやメールの通信の内容をチェックできない。

マルウェア対策機能を持つメールセキュリティ製品も、多くの組織が採用しているだろう。だがパターンファイルにないマルウェアを検知/除去することは困難だ。

外部からバックドアとなるボットに命令を出すコマンド&コントロール(C&C)サーバサーバへの接続を防ぐのであれば、「URLフィルタリングが役立つのではないか」と考える人もいるだろう。URLフィルタリングは、基本的にはコンテンツの内容を基にしたブラックリスト方式のフィルタを用いるため、業務に不要なWebサイトにアクセスさせないようにして生産性を向上させるのには効果が高いが、標的型サイバー攻撃対策としては力不足だ。特にC&Cサーバは頻繁にIPアドレスを変更するため、URLフィルタリングデータベースの更新が追い付かないのが現状だ。

そこで視点を変えてほしい。仮にマルウェア(ボット)に侵入されたとしても、次の攻撃活動を行わせなければよい、攻撃通信を外に出さなければよい、と考えるのだ。こうした考え方に基づく「出口対策」を実現する最適な手段とは何か? 具体像を紹介する。

提供:トレンドマイクロ株式会社

アイティメディア営業企画/制作:TechTarget編集部

Copyright © ITmedia, Inc. All Rights Reserved.