「エンドポイントセキュリティ」は標的型攻撃とインシデントレスポンスが変える:「エンドポイントセキュリティ」再浮上のなぜ【第1回】(1/2 ページ)

ネットワークセキュリティベンダーや新勢力のベンダーが、相次いでエンドポイントセキュリティ市場に参入している。なぜ今、エンドポイントセキュリティを取り巻く動きが活発化しているのか。

サーバやクライアント端末といった社内デバイスの末端を保護する「エンドポイントセキュリティ」。最近、その動きが活発化している。

エンドポイントセキュリティ自体は目新しいものでない。インターネット黎明(れいめい)期から、マルウェア対策ソフトウェアをはじめ、エージェントをクライアントやサーバ端末に導入するタイプのセキュリティ製品が存在した。主なベンダーは、老舗ベンダーの米Symantec、トレンドマイクロ、ロシアKaspersky Lab、米Intelのセキュリティ事業部門Intel Security(McAfee)などそうそうたる顔ぶれだ。実際、IT製品分野ごとのベンダーの位置付けを分類した米調査会社Gartner「マジック・クアドラント」の各分野でリーダーポジションに君臨するベンダーも少なくない。

つい最近まで飽和状態だといわれていたエンドポイントセキュリティ市場。だが近年、ネットワークセキュリティの大手ベンダーが次々とこの市場に参入し始めた。一例を挙げると、米Palo Alto Networks、米Cisco Systems、米Fortinet、イスラエルCheck Point Technologies、米FireEyeなど、こちらもキープレイヤーばかり。さらに、FFRIや米Tanium、米Confer Technologies、米CrowdStrikeなど、この分野のノウハウを持ったエキスパートが集う新勢力の立ち上がりも好調である。

再び活気づくエンドポイントセキュリティ。その理由は、近年需要が高まりつつある2つのニーズによるところが大きい。1つ目は、標的型攻撃に代表される高度なサイバー攻撃への対処。2つ目は、インシデントレスポンスへの活用だ。

併せて読みたいお薦め記事

変化するセキュリティの“常識”

- 「アンチウイルスが死んだ」今、職場のネットワークをどう守るべきか?

- 「セキュリティ予算の7割がウイルス対策とファイアウォール」は時代遅れなのか?

- “3大セキュリティベンダー”はもはや「リーダー」ではない――Gartnerが辛口評価

2020年のエンドポイントセキュリティとは

ニーズ1:高度なサイバー攻撃への対策

高度なサイバー攻撃への対処のニーズが、なぜエンドポイントセキュリティの注目度向上につながるのか。その理由を説明する前に、まずは過去のセキュリティ要件から現在に至るまでの流れを振り返ってみよう。

標的型攻撃の登場で「ゲートウェイセキュリティ」に脚光

企業のセキュリティを担保するための投資は最近まで、主にインターネットとLANの境界を守る「ゲートウェイセキュリティ」に向けられてきた。国内で標的型攻撃が猛威を振るい始めた2011年ごろに盛んに言われていた「入口対策」「出口対策」は、まさにこのゲートウェイセキュリティを指すことがほとんどだった。

2011年に情報処理推進機構(IPA)が刊行した「『新しいタイプの攻撃』の対策に向けた設計・運用ガイド」では、ネットワーク型マルウェア対策、侵入防御システム(IPS)、ファイアウォールでの入口対策に加え、プロキシサーバとファイアウォールを駆使した出口対策という組み合わせを推奨していた。当時はこのガイドの内容を受けて、複数の異なるセキュリティ機能を1つのハードウェアに収めた「統合脅威管理」(UTM)、UTMの性能を改良して新たにアプリケーションの可視化と制御を可能にした「次世代ファイアウォール」の導入が、セキュリティ対策の主流となった。

一方、当時のエンドポイントセキュリティについては、ノートPCやUSBメモリ紛失による情報漏えいに加え、従業員のセキュリティモラルに起因する事件・事故を受けた対策が急務とされていた。ただし具体的な対策については、ネットワーク型マルウェア対策やIPSなどと同じく、シグネチャのパターンマッチング(シグネチャマッチング)による検知を中心とした、従来通りのエンドポイント型マルウェア対策が主流だった。

「ゼロデイ」「暗号化通信」でゲートウェイ/シグネチャベース対策が限界に

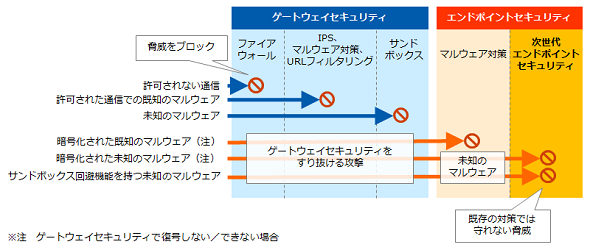

ゲートウェイセキュリティとシグネチャマッチングによるこうした対策は、「ゼロデイ攻撃」をはじめとする未知の攻撃の普及とともに不十分だと言われ始めた。ゼロデイ攻撃とは、OSやWebブラウザ、ソフトウェアなどに含まれる脆弱(ぜいじゃく)性を悪用し、セキュリティパッチが提供される前にデバイスをマルウェア感染させる手法である。国内でも2013年前後、急激に被害件数が増加。ジャストシステムのワープロソフト「一太郎」の脆弱性を狙ったゼロデイ攻撃など、明確に国内企業をターゲットとした攻撃も増えてきた。

ゼロデイ攻撃が厄介なのは、シグネチャマッチングによる検出が困難なことだ。これは従来のIPSやネットワーク型/エンドポイント型マルウェア対策などの検査をすり抜けてしまうことを意味する。実際、ここ数年は攻撃の6割以上が、シグネチャマッチングをすり抜ける未知の攻撃であるといわれている。主要なマルウェア対策ベンダーであるMcAfeeやSymantecでさえも、シグネチャマッチングに基づく検査には限界があると認めている。

こうしたゼロデイ攻撃に対して、有効な対策だと考えられたのが「サンドボックス」だった。サンドボックスは、エンドユーザーが自分のクライアントPCでファイルを起動する前に、クラウドまたはセキュリティ装置の仮想環境でファイルを実行し、その振る舞いを確認することで、悪質なプログラムか否かを検知できるようにする仕組みである。

サンドボックス専用製品でセキュリティ市場に名乗りを上げたFireEyeを筆頭に、多くのセキュリティベンダーがこぞって自社製品にサンドボックス機能を取り入れた。だが、これにも抜け道があることが知られてきた。マルウェアがサンドボックスの中で起動したことを検知すると悪意のある行動を抑制するといった「サンドボックス回避テクニック」が、攻撃者の間で知られてきたのである。

ゼロデイ攻撃に加えて悩ましいのが、暗号化通信技術「SSL/TLS」で暗号化された通信の増加だ。本来はセキュリティを高めるための暗号化通信だが、その中にマルウェアを隠して送り込む手法が増えている。これにより、どんなに優れたIPSやマルウェア対策、サンドボックスを導入していても、SSL復号という負荷の掛かる処理をしない限り、検知処理の多くが迂回(うかい)されてしまう。

未知の脅威と暗号化通信の背後に潜む脅威については、現在の最新の技術をもってしても、ゲートウェイセキュリティで完全に防御することは難しく、サーバやクライアント端末まで到達する可能性が高い。データの破壊や流出といった被害を食い止めたり、感染の拡散を防いだりするためには、エンドポイント側でも何らかの対処をすべきなのではないか――。そのことに着目したセキュリティベンダーを中心に、エンドポイント側での感染予防や感染後の対処を目的とする新しいエンドポイントセキュリティ技術が生まれつつあるのだ。

Copyright © ITmedia, Inc. All Rights Reserved.