特集/連載

7pay事件で再考すべき「Webアプリケーション」のリスクと対策:「シャドーIT」の隠れた通信も落とし穴に

「7pay」の不正アクセスなど、インターネット通信を利用するWebアプリケーションのインシデントが後を絶たない。Webアプリケーションのユーザー側と提供者側の双方から見て注意すべきリスクとは何だろうか。

インターネットなどのネットワークを介して利用するWebアプリケーションが普及する一方で、攻撃者もそれを狙った不正行為を試みている。世間を賑わせた、2019年7月に発生した決済サービス「7pay」の不正アクセスは、その代表例だ。Webアプリケーションはありふれた存在であるだけに、サービス提供者にとってもユーザーにとっても、不正アクセスの問題は対岸の火事ではない。

本稿はWebアプリケーションを狙った攻撃手法と、具体的な対策を紹介する。インシデントに備え、Webアプリケーションに伴うリスクと対策をいま一度理解しておこう。

併せて読みたいお薦め記事

決済サービスへの懸念

- PayPay「100億円祭り」を襲うトラブルの数々 AWSでアクセス急増をどう耐えたか

- 「Apple Pay」や「Android Pay」、モバイル決済を信じて大丈夫?

- 非接触型決済の最後の導入障壁とは

「ゼロトラスト」とは

攻撃の手口は4ステップ

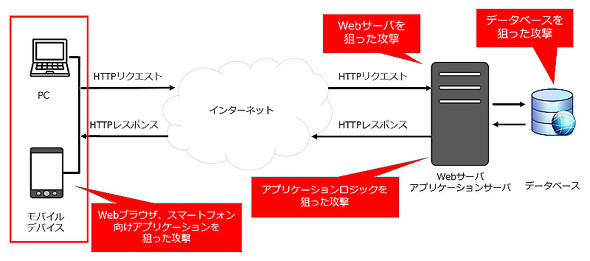

ネットワークセキュリティ分野に詳しいアカマイ・テクノロジーズの中西一博氏によれば、Webアプリケーションに対する攻撃は、以下のような箇所が対象になるという(図1)。

- Webブラウザやスマートフォン向けアプリケーション

- Webアプリケーションが稼働するWebサーバ

- Webアプリケーション本体

- Webアプリケーションと連携するデータベース

上記の箇所を狙い、攻撃者は以下の4つのフェーズで攻撃を実施する。

- 偵察

- マッピング

- 特定

- 実行

1.偵察

Copyright © ITmedia, Inc. All Rights Reserved.