「RaaS」も登場 ランサムウェア攻撃が“ビジネス化”する理由と危険性:歴史で分かる「ランサムウェアの進化」と対策【第2回】

特定の組織を狙った標的型ランサムウェア攻撃が後を絶たない。こうした攻撃はいつ、どのようなことを背景に登場してきたのか。そして組織が講じるべき対策とは。

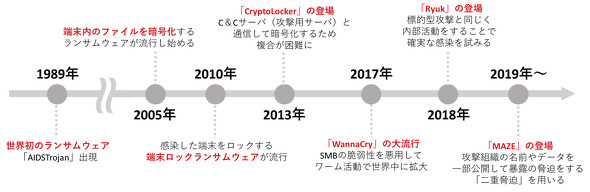

2017年頃までは、ランサムウェア(身代金要求型マルウェア)本体を直接メールに添付して不特定多数に配信し、データを暗号化した端末のエンドユーザーに対して少額の金銭を要求するといった「ばらまき型」のランサムウェア攻撃が主流でした。一方で「標的型」のランサムウェア攻撃が2018年頃から見られるようになり、近年は大きく増加傾向にあります。なぜなのでしょうか。

ばらまき型から標的型へ ビジネス化とともに危険性高まるランサムウェアとは

併せて読みたいお薦め記事

連載:歴史で分かる「ランサムウェアの進化」と対策

ランサムウェア攻撃は手口が巧妙化している

標的型のランサムウェア攻撃は「人手によるランサムウェア攻撃」(Human-Operated Ransomware Attacks)とも呼ばれます。標的型のランサムウェア攻撃は、次のような流れが一般的です。

- 事前に標的とする組織を調査

- 脆弱性を悪用して組織内ネットワークに侵入

- 標的組織に気付かれないよう、検出回避を図りながら被害規模を拡大

- 価値の高い情報を入手した上で、データを暗号化

- 高額な身代金を要求

“時流”に乗ってランサムウェアをサービス型で提供

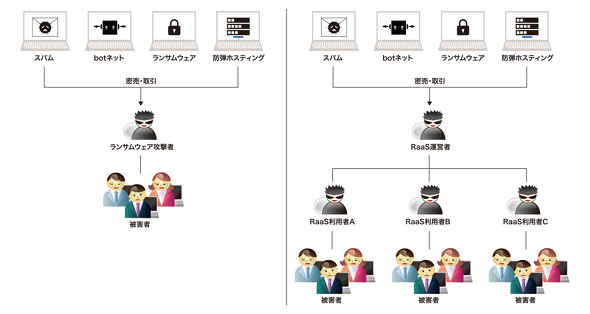

ランサムウェアの新種や亜種が相次いで登場し、その被害が拡大する背景には、サイバー犯罪者にとってランサムウェアが金銭的利益を生むためのビジネスモデルとして成り立つようになったことがあると考えられます。アンダーグラウンドマーケットでは、窃取されたクレジットカード番号やWebサービスのアカウント情報の他、サイバー犯罪を実施する上で必要となるツールやサービスが違法に取引されています。その中に、ランサムウェアを「サービス」として提供する「Ransomware as a Service」(RaaS)があります。

RaaSとはランサムウェアを攻撃に使いたいと考えるサイバー犯罪者向けに、ランサムウェア本体と攻撃に必要なツールやノウハウを合わせて販売・レンタルするサービスです。以前はランサムウェアの作成や配信など一連の行為は、サイバー犯罪者が単独ですることが中心でした。RaaSの登場によって、サイバー犯罪者はRaaS運営者にサービス料金を支払うだけでランサムウェア攻撃が可能になりました。

こうしたビジネスモデルの確立により、RaaS運営者にとってはランサムウェアの開発や運営に専念することができるようになりました。運営者とサイバー犯罪者のそれぞれの専門性が発揮されて、「ウィンウィン」(Win-Win)の状態で高度な攻撃による高い収益を得ることが可能になったということです。最近のランサムウェア攻撃のほとんどがRaaSのビジネスモデルを採用することで、規模を拡大させています。

暗号化にとどまらない 「多重脅迫」も

サイバー犯罪者の目的は金銭的な利益であり、ランサムウェア攻撃ではいかに被害者に身代金を払わせるかが重要です。そこで近年、サイバー犯罪者は被害者に、暗号化ファイルの復旧以外に身代金を払う動機を示すようになってきました。

データの復号と引き換えに身代金を要求するといった手口では、被害組織がバックアップによってデータを回復できる場合、身代金が支払われません。このため、データの暗号化に加えて、ランサムウェアによる一連の攻撃で窃取した情報を暴露すると脅す「二重脅迫」を採用するサイバー犯罪者が現れるようになりました。それらに加えて身代金の支払い率を上げるために、組織のシステムに対してサービス妨害のためのDDoS(分散型サービス拒否)攻撃を仕掛ける「三重脅迫」、顧客や関係者へ連絡する「四重脅迫」といった多重脅迫の手口も確認されています。

特に最近では、多重脅迫を駆使するランサムウェア攻撃が目立つようになっています。実際に被害組織が多重脅迫を受けたか否かまでは不明ですが、多重脅迫の手法を用いるとされるランサムウェアによる被害報告(または報道)には、以下のような事例が挙げられます。

2021年5月に明らかになった、米国東海岸における燃料供給の約半分を担う石油パイプライン会社Colonial Pipelineに対するランサムウェア攻撃がその一例です。多重脅迫を駆使するランサムウェア「DarkSide」が仕掛けられ、Colonial Pipelineは操業停止に追い込まれました。その結果、ガソリンをはじめとした燃料の貯蔵庫が大きな影響を受け、米運輸省の連邦自動車運輸安全局(FMCSA:Federal Motor Carrier Safety Administration)が18州で緊急事態を宣言。前例のない壊滅的な混乱が生じたのです。

そして2021年7月には、ランサムウェア「REvil」がシステム管理ソフトウェアベンダーKaseyaの製品の脆弱(ぜいじゃく)性を突いて、同社の顧客にランサムウェアを送り込むサプライチェーン攻撃が明らかになりました。この攻撃により、約1500社の組織が影響を受けたという報告があります。2022年に入ってからは、多重脅迫を用いることで知られるランサムウェア「BlackCat」の攻撃情報を公開するWebサイトで、日本のゲーム開発会社の名前が公開されていたことも報道されています。

このようにランサムウェアはその存在が初めて確認されてから、さまざまなランサムウェアが確認されるようになりました。加えてサイバー犯罪者は、より大きな金銭的利益を得るために、標的型攻撃と同じ手法、RaaS、暗号化以外の脅迫手法などさまざまな手口を採用しており、ランサムウェア攻撃は高度化し続けています。

ランサムウェアの変遷を見るだけでも、その時々のランサムウェアが事業継続を脅かす脅威としてどのように移り変わったのかを認識できます。組織の経営層やセキュリティ担当者は、手口に応じた対策を考えていく必要があることが分かります。

第3回は、ランサムウェア攻撃に対する組織の課題がどのように変化し、現在においてはどのような対策を優先的に講じるべきかを解説します。

著者紹介

平子正人(ひらこ・まさと) トレンドマイクロ

国内通信企業でネットワークサービスのプロジェクトマネジャー経験を経てトレンドマイクロに入社。主に「EDR」(Endpoint Detection and Response)と「XDR」(Extended Detection and Response)関連のセールスエンジニアとして、製品の提案や検証を担当。現在はシニアスレットスペシャリストを務め、セキュリティリスクの考察や、組織が取るべきセキュリティ対策の啓発に携わる。セキュリティの実用的な知識の認定資格「GIAC Security Essentials」(GSEC)を取得。

Copyright © ITmedia, Inc. All Rights Reserved.