“遅いMicrosoft 365”や“遅いAWS”をネットワークで解消する4つの方法:クラウド時代のネットワーク最適化【第2回】

従来のネットワークのままクラウドサービスの利用が増えると、ボトルネックが生じて快適なクラウドサービスの利用が阻害される場合があります。その問題を解消する4つの方法を紹介します。

第1回「“遅いMicrosoft 365”の真犯人、残念な『社内ネットワーク』が招く2つの問題」では、企業の主要なデータセンター(以下、中央データセンター)に一極集中する従来のネットワークが、クラウドサービスの快適な利用を阻害する問題を解説しました。本稿ではクラウドサービスの利用に適したネットワークを構築するための代表的な4つの方法を紹介します。

併せて読みたいお薦め記事

ネットワークの基礎知識

クラウドに適したネットワークとは

方法1.WANやネットワーク機器の増強

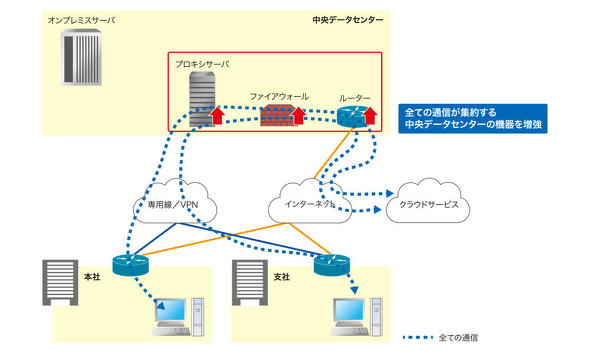

1つ目の方法は、クラウドサービスの利用状況に応じて、既存のWANの回線容量(帯域幅)を大きくしたり、ファイアウォール、プロキシサーバ、ルーターといったネットワーク機器のスペックを上げたりする方法です(図1)。

ネットワーク最適化の際にネットワーク構成と運用プロセスを大きく変更する必要がないことが、この方法のメリットです。一方でWANや一連のネットワーク機器の増強に相当の費用がかかる点がデメリットとして挙げられます。クラウドサービス利用の増加に応じてデータ量が増えれば、より上位グレードのネットワーク機器が必要になり、導入にかかるコストはそれだけ膨らみます。WANの増強では、拡張できる帯域幅に限界がある点も忘れてはなりません。

現在のネットワーク市場では、コスト抑制に加えてクラウドサービス利用の快適性を改善する方法が注目され始めています。これらを実現する上では、以降で紹介する方法2〜4が有力な候補になり、実際に導入する企業の動きも広がっています。

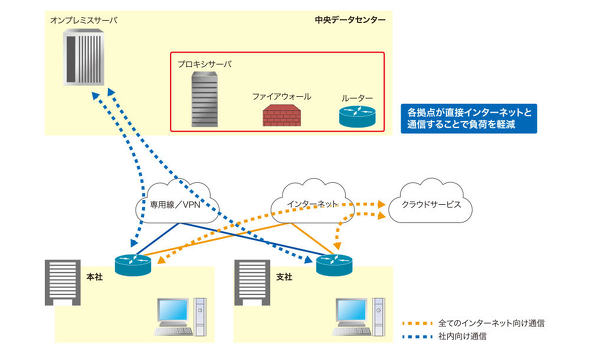

方法2.ダイレクトインターネットアクセス

2つ目の方法は、全てのインターネットとの通信を中央データセンターに集約させずに、各拠点から直接インターネットにアクセスさせる方法です(図2)。中央データセンターへ向かうデータは、社内のインフラで運用するオンプレミスシステム宛てのデータだけになり、中央データセンターへ向かうトラフィックを必要最小限に抑えられるメリットがあります。オンプレミスシステムとの通信を阻害せず、クラウドサービスとの通信の安定性も保つことができます。

方法1のように、中央データセンターの設備を増強する必要はありません。拠点間を接続するWANを流れるトラフィック(データ量)が大幅に減少する場合は、WANの帯域幅を縮小してコストを削減できる可能性もあります。

デメリットはセキュリティの確保が難しくなる点です。各拠点からインターネットへ向かう通信は、セキュリティ対策を講じている中央データセンターのゲートウェイを通りません。そのため各拠点側で個別のセキュリティ対策が必要になります。

各拠点のセキュリティ対策としては、まずはファイアウォールやLAN内部のマルウェア対策といった基本的な対策が挙げられます。加えてWebアクセスを中継するプロキシサーバに複数のセキュリティ機能を実装した「セキュアインターネットゲートウェイ」(「セキュアWebゲートウェイ」とも)など、インターネット向けのトラフィックを監視できるクラウドサービスが検討対象になります。

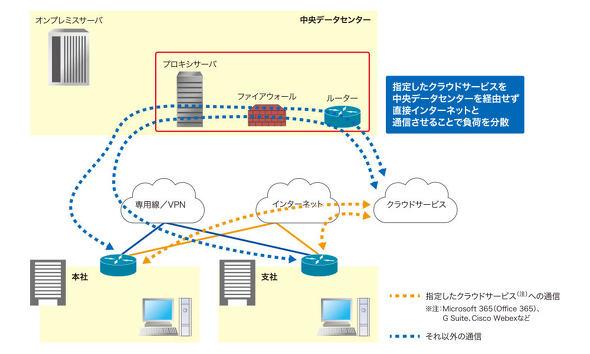

方法3.特定クラウドサービスのローカルブレークアウト

3つ目の方法は、「Microsoft 365」(旧「Office 365」)など特定のクラウドサービスとの通信を、中央データセンターを経由せずに各拠点から直接インターネットに向かわせる方法です(図3)。これを「ローカルブレークアウト」(「インターネットブレークアウト」とも)と呼びます。

方法2のダイレクトインターネットアクセスは、インターネットに向かう全ての通信をインターネットに流す仕組みでした。ローカルブレークアウトはユーザー企業が信頼する特定のクラウドサービスとの通信のみを、直接インターネットに流します。セキュリティリスクを最小限にとどめながら、中央データセンターに向かうトラフィックを抑制し、かつクラウドサービス利用の快適性を保つことが可能です。

デメリットはローカルブレークアウトを実現するネットワーク機器の新規調達や、既存のネットワーク構成への大幅な変更が必要になる可能性がある点です。企業が信頼したクラウドサービスだったとしても、各拠点から直接インターネットにデータを向かわせる際は、各拠点へのセキュリティ機能の追加を検討する必要があります。

近年は、ローカルブレークアウトを実現するために後述の「SD-WAN」(ソフトウェア定義WAN)製品の導入を検討する動きが広がっています。

方法4.パブリッククラウドへの専用接続

4つ目の方法は、クラウドサービスへの専用接続です。中央データセンターを経由せず、インターネットも利用しません。「Amazon Web Services」(AWS)や「Microsoft Azure」などのIaaS(Infrastructure as a Service)への専用線による接続、「Azure Peering Service」などネットワーク事業者が提供するクラウドサービスへの直接接続サービスなどがあります。

専用接続は契約したユーザー企業だけが使える回線を利用します。不特定多数のユーザー企業と回線を共用するインターネットに対し、専用接続はデータの混雑が起こりにくいため低遅延の通信を実現し、クラウドサービス利用時の快適性をより高められる可能性があります。傍受(ぼうじゅ:通信内容を第三者に盗み取られること)されるリスクが小さく、高信頼の方法だとも言えます。

ただし専用接続を利用できるクラウドサービスはまだ限られています。どのクラウドサービスにでも使えるわけではない点がデメリットです。

国内で採用が広がるローカルブレークアウト

近年、国内で導入を検討する動きが広がっているのが、方法3で紹介した、特定のクラウドサービスとの通信をローカルブレークアウトさせる方法です。優先度に応じてどの通信をローカルブレークアウトさせ、どの通信を従来通り中央データセンターに向かわせるのかを設定しておくことで、最適なネットワークの状態を保つことが可能です。

日本では、諸外国と比較して閉域網を使った回線が比較的安価に提供されています。そのため閉域網とインターネットの両方を利用するハイブリッド構成のローカルブレークアウトが選ばれる傾向にあります。

ローカルブレークアウトを実現する上で注目されている技術がSD-WANです。ルーターをはじめとする従来のネットワーク機器は、CLI(コマンドラインインタフェース)を介してネットワークの設定を定義することが一般的でした。これに対して、SD-WAN製品は一般的にGUI(グラフィカルユーザーインタフェース)でネットワークの設定を定義する方法を採用しており、運用管理の負荷を低減できることがメリットの一つです。

第3回では、代表的なSD-WAN製品の特徴と導入の際に検討すべきポイントを説明します。

執筆者紹介

川畑勇貴(かわばた・ゆうき) ネットワンシステムズ ビジネス開発本部第3応用技術部

Cisco Systemsのミドルエンド・ローエンドルーターやスイッチ「Catalyst」シリーズ、SD-WANなどの提案、評価、検証、技術サポートを担当。ネットワークに関わる先進テクノロジーの調査、研究にも従事している。

由原亮太(よしはら・りょうた) ネットワンシステムズ ビジネス開発本部第3応用技術部

主にCisco Systems製品を担当し、製品の評価・検証を実施。クラウドサービス用ネットワークの構築支援やサービス開発にも取り組んでいる。

Copyright © ITmedia, Inc. All Rights Reserved.