30年前からここまで変わった「ランサムウェア攻撃」の手口 有効な対策とは?:歴史で分かる「ランサムウェアの進化」と対策【第3回】

活発化するランサムウェア攻撃。巧妙化するその手口に対抗するためには、歴史から学ぶことが大切だ。ランサムウェア攻撃は、そして対策はどのように変わってきたのか。取るべき対策は。

事業継続に影響を与える重大な脅威であるランサムウェア(身代金要求型マルウェア)。この連載では、ランサムウェアの出現から流行、高度化といった変遷と、その巧妙化する手口を解説してきました。今回は、ランサムウェアを使った攻撃の変遷とともに「組織における課題や対策がどのように変わってきたのか」「どのような対策を講じればランサムウェアによる被害を軽減できるのか」を考えます。

30年前からここまで変化 ランサムウェア攻撃の手口“驚きの変遷”

併せて読みたいお薦め記事

連載:歴史で分かる「ランサムウェアの進化」と対策

ランサムウェア攻撃は手口が巧妙化している

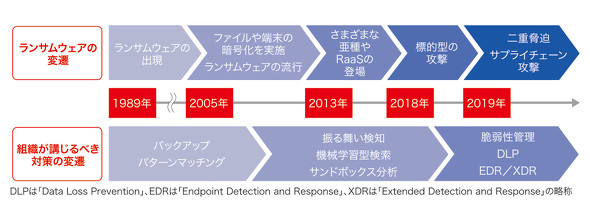

ポイントとなるランサムウェアの変遷と、組織が講じるべき対策の変遷を時系列で示します(図1)。ランサムウェアの攻撃手口の変化に応じて、組織の対策も変化する必要があったことが分かります。

1989年ごろ、ランサムウェアの存在が知られるようになった当初は、不正なWebサイトやフィッシングメールを経由してランサムウェアを拡散させる「ばらまき型」による攻撃活動が主流でした。組織は、

- 侵入経路となる、不審なWebサイトへのアクセス制限

- メールの添付ファイルのマルウェアスキャン

- エンドポイントでのマルウェアの検出

といった予防策を実施することでランサムウェア攻撃に対抗してきました。

ランサムウェアにはデータを暗号化する挙動が仕込まれています。ランサムウェアによる暗号化の被害が広がったことで、データの破損や紛失の対策が本来の目的であったバックアップが、ランサムウェアにも有効な対策であることが認知されるようになりました。

特に重要なファイルを保護するためには、「US-CERT」(米コンピュータ緊急事態対策チーム)が提唱するバックアップの「3-2-1ルール」を実践することが重要です。3-2-1ルールとは、「3つ」のデータコピーを保持し、それらを「2つ」の異なる記録媒体に保存し、そのうちの「1つ」をネットワークから分離した場所に保存することを指します。これはデータが暗号化されてしまった際の有効な復旧策となります。

変わるランサムウェア、変わる対策

2013年にランサムウェア「CryptoLocker」が発見されて以降、ランサムウェア攻撃の被害は深刻度を高めます。CryptoLockerは復号に必要な情報を毎回新たに作成して遠隔のサーバにのみ保持することで、検体解析による復号ツールの作成を難しくしました。これにより、サイバー犯罪者はCryptoLockerを、身代金を確実に獲得できる手段だと見なすようになります。

同時期からは、JavaScriptファイルを添付したスパムメール経由で拡散する「CrypTesla」や、身代金要求メッセージを複数言語で送る「Locky」といった、さまざまな種類のランサムウェアファミリー(ランサムウェア群)が確認されるようになります。加えてランサムウェアを「サービス」として提供する「Ransomware as a Service」(RaaS)が登場するなど、攻撃のハードルを下げる手段が充実し始めます。こうした中、ランサムウェアの亜種(既に出回っているマルウェアの一部を改変して作成されたプログラム)が日々発見されるようになり、組織は亜種を検出するためのセキュリティ対策の必要性に迫られることとなります。

ランサムウェアに限らずマルウェアの検出において、組織はセキュリティ対策の基本として「パターンマッチング」方式によるマルウェア対策ソフトウェアを導入してきました。パターンマッチングとは、マルウェア内の特徴的な部分をパターンとして登録した「パターンファイル」という一種のデータベースと、検査対象のファイルを照合することでマルウェアを検出する方式です。

パターンマッチングは、マルウェアだと確認できているプログラムを漏れなく検出しやすいという確実さに長所があります。一方、新たに作成された亜種がパターンファイルに登録されていなかったり、デバイスが最新のパターンファイルへの更新前に侵害されたりする場合には、マルウェアが検出をすり抜けてしまう短所があります。

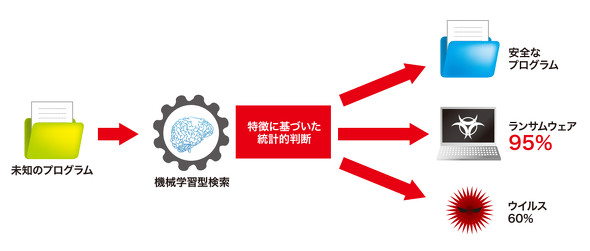

まだパターンファイルに登録されていない未知の脅威を検出するためには、「振る舞い検知」や「機械学習型検索」(図2)、「サンドボックス分析」といった技術が効果的だと考えられます。それぞれどのような技術なのかを見てみましょう。

- 振る舞い検知

- 検査対象のプログラムの挙動を解析。「不審な挙動」として定義されているルールと合致した動作をするプログラムをマルウェアとして検出する。

- 機械学習型検索

- 検査対象のプログラムのソースコードやファイル名といった特徴を抽出し、学習済みの検出モデルによって該当のプログラムが統計的に安全なのか、脅威なのかを判定する。検出モデルの教師データには、収集した脅威情報や安全なプログラム情報を用いる。

- サンドボックス分析

- 影響範囲を制限した環境で、検査対象のプログラムを実行してプログラムの挙動を分析することで、マルウェアかどうかを判定する。

これらの技術は未知のランサムウェアを検出できるので、既存のパターンマッチングと組み合わせることでセキュリティ強化につながります。その半面、これらの技術には、業務で利用している安全なアプリケーションの挙動を「疑わしい」と判定してしまう「過検知」の課題があります。そのため業務への影響を鑑みて、機能の有効化をためらっている組織もあると考えられます。

振る舞い検知や機械学習型検索、サンドボックス分析が未知の脅威に対して有効であることは間違いありません。事前にテスト環境で検証をしてから機能を有効化する、業務アプリケーションを除外リストに登録しておくなど、業務に影響が出ないように事前準備を実施することを推奨します。その上で、できる限り未知の脅威に対抗する技術を活用することが重要です。

第4回は、脆弱(ぜいじゃく)性の悪用と標的型ランサムウェア攻撃に対する課題と対策を取り上げます。

著者紹介

平子正人(ひらこ・まさと) トレンドマイクロ

国内通信企業でネットワークサービスのプロジェクトマネジャー経験を経てトレンドマイクロに入社。主に「EDR」(Endpoint Detection and Response)と「XDR」(Extended Detection and Response)関連のセールスエンジニアとして、製品の提案や検証を担当。現在はシニアスレットスペシャリストを務め、セキュリティリスクの考察や、組織が取るべきセキュリティ対策の啓発に携わる。セキュリティの実用的な知識の認定資格「GIAC Security Essentials」(GSEC)を取得。

Copyright © ITmedia, Inc. All Rights Reserved.