特集/連載

不正アクセスを防ぐはずのセキュリティ製品、実は攻撃者を支援していた?:検知免れる寄生虫

攻撃者がマルウェアを使わずに盗んだ認証情報を利用し、検知されずにデータを抜き取っている実態が明らかになった。どのように対策すればよいのかを紹介する。

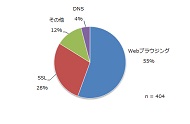

国内企業における、アプリケーション/通信機能別に見たマルウェアの攻撃経路(出典:Palo Alto Networks「アプリケーションの使用および脅威分析レポート」2014年5月版)《クリックで拡大》

マルウェアやソフトウェアの脆弱(ぜいじゃく)性は幾度となく大きな注目を集めている。だが最新の報告書によると、攻撃者は、盗んだりハッキングしたりしたクレデンシャル(認証情報)を使い、アクセス管理製品の設定ミスを突いて、重要なデータを発見し抜き取っている。

米Dell SecureWorksのセキュリティ研究分析部門「Counter Threat Unit」(CTU)の報告によれば、マルウェアを使わずに「寄生する」やり方で優位に立とうとする攻撃者の手口が増加傾向にある。

併せて読みたいお薦め記事

多要素認証を知るためのお勧め記事

マルウェアの最新動向に関する記事

- 日本年金機構の事件でも悪用か マルウェア「Emdivi」の恐ろしさ

- 15時間で侵入? 機械学習のマルウェア検出システムに浮上した“不都合な真実”

- 会社で見つかるマルウェアは年間2000種以上――実トラフィックで明らかに

Copyright © ITmedia, Inc. All Rights Reserved.