EDR拡張版「XDR」によるランサムウェア対策とは? “部分的保護”はもう終わり:歴史で分かる「ランサムウェアの進化」と対策【第7回】

セキュリティベンダーは近年、セキュリティの新たな対策として「XDR」を提供するようになった。「EDR」を進化させたXDRはどのようなツールで、何ができるのか。ランサムウェア保護の観点からXDRの有効性を考える。

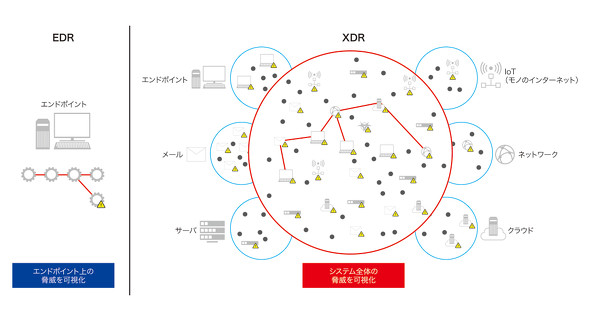

さまざまな業種や規模の組織を狙ったランサムウェア(身代金要求型マルウェア)攻撃が後を絶ちません。そうした中で、新しい対抗手段として注目を集めるようになったのが「XDR」(Extended Detection and Response)です。PCやスマートフォンといった端末(エンドポイント)の保護に重点を置いた「EDR」(Endpoint Detection and Response)の拡張版と位置付けられ、システム全体を守ることを目的としています。本稿では、著者が「XDRこそランサムウェア対策の切り札」と考える理由を説明します。

“部分的保護”だけじゃない EDR拡張版「XDR」は何が違う?

併せて読みたいお薦め記事

連載:歴史で分かる「ランサムウェアの進化」と対策

- 第1回:いまさら聞けない「ランサムウェア」の歴史 “あれ”が全ての始まりだった

- 第2回:「RaaS」も登場 ランサムウェア攻撃が“ビジネス化”する理由と危険性

- 第3回:30年前からここまで変わった「ランサムウェア攻撃」の手口 有効な対策とは?

- 第4回:ランサムウェア攻撃者が悪用する「脆弱性」とは? その対処法とは

- 第5回:二重脅迫にサプライチェーン攻撃 ランサムウェア攻撃“要警戒の手口”と対策は

- 第6回:標的型ランサムウェア攻撃の有力対策「EDR」の基礎 その利点と“限界”とは?

ランサムウェア攻撃は手口が巧妙化している

近年のランサムウェア攻撃は、特定のエンドポイントへの感染だけにとどまりません。被害範囲の拡大のためにネットワーク内を探索し、複数のエンドポイントへの感染を試みます。そのため、特定のエンドポイントへの攻撃活動を監視するだけでは不十分です。ネットワーク全体における感染範囲を把握することが求められているのです。攻撃の「全体像」を把握するには、エンドポイント以外のネットワークやサーバなども含めて、テレメトリー(遠隔監視)情報を相関分析する必要があります。そのために有効なツールが、XDRです。

XDRはエンドポイントをはじめ、サーバやメール、ネットワークなどさまざまなレイヤーのテレメトリー情報を収集します。XDRの利用によって各レイヤーでできることは、以下の通りです。

- エンドポイント

- 感染したデバイスにおける不正なコマンド実行やレジストリ(システム設定情報のデータベース)変更を監視

- メール

- 攻撃の初期侵入として頻繁に用いられるメールのメタデータ(付帯情報)を基に侵入経路を分析

- ネットワーク

- 攻撃用サーバであるコマンド&コントロールサーバ(C&Cサーバ)への通信や攻撃の被害範囲を把握

上記のように、さまざまなテレメトリー情報を収集することがXDRのメリットの一つですが、XDRの目的はそれだけではありません。XDRは、収集したテレメトリー情報を基に相関分析を実施し、その結果をセキュリティ担当者に通知し、脅威を可視化します。これによってセキュリティ担当者は、短時間で必要な情報を把握し、迅速に対策を講じることができます。XDRの製品によっては人工知能(AI)技術を活用し、大量の脅威データから「本当に対処すべき脅威はどれか」を洗い出すことが可能です。

XDRは、組織ネットワーク内における攻撃範囲を特定した上で、攻撃の深刻度を算出し、優先的に対処すべき領域をセキュリティ担当者に提示します。リモートから感染端末の隔離を実行したり、プレイブック(条件に応じた処理の自動化を設定したスクリプト)に沿って対処を自動化したりする機能も備え、セキュリティ担当者に「予防」「検知」「対応」の面でメリットをもたらすでしょう。

トレンドマイクロは、攻撃の戦術を分析してノウハウ化したナレッジベース「MITRE ATT&CK」(米国のIT研究団体MITREが発行)に記載されている手法を使った攻撃を幾つか確認しています。例えば、日本でも被害事例が報告されているランサムウェア集団「LockBit」は、標的型ランサムウェア攻撃の手法を採用しているとみられます。

他にも、MicrosoftのOS「Windows」のコマンド実行ツール「PowerShell」を使った攻撃があります。これを適切に監視するのは容易ではありません。PowerShellはシステム管理者が業務でよく利用するツールだからです。攻撃に関するアラートの発生条件を「PowerShellが実行されたかどうか」だけにしてしまうと、大量の誤検知が発生することになります。一方で、PowerShellを使って外部と通信し、不審なファイルのダウンロードやネットワークのスキャン、リモートデスクトッププロトコル(RDP)などさまざまな手段を用いて攻撃を拡大させる手法があります。重要なのは、単発の不審な挙動だけを見るのではなく、複数の不審な挙動を関連付けて分析し、その上で「攻撃の可能性が高い挙動である」ことを正しく判別することです。

XDRは収集したテレメトリー情報を相関分析して、検知ルールと照らし合わせた上で攻撃に関する一連の流れを検出します。「初期侵入はどこからなのか」「どのユーザーが侵害されているのか」「どこへ外部通信が実施されているのか」「脅威の起点はどこか」といったことを可視化することで、攻撃の原因を特定しやすくなります。標的型ランサムウェア攻撃の各ステップのいずれかでこれらの挙動を検知して対処すれば、データ暗号化や情報漏えいといったランサムウェア攻撃による被害を軽減できると考えられます。

第8回(最終回)は、XDR導入に際しての課題を考えます。

著者紹介

平子正人(ひらこ・まさと) トレンドマイクロ

国内通信企業でネットワークサービスのプロジェクトマネジャー経験を経てトレンドマイクロに入社。主に「EDR」(Endpoint Detection and Response)と「XDR」(Extended Detection and Response)関連のセールスエンジニアとして、製品の提案や検証を担当。現在はシニアスレットスペシャリストを務め、セキュリティリスクの考察や、組織が取るべきセキュリティ対策の啓発に携わる。セキュリティの実用的な知識の認定資格「GIAC Security Essentials」(GSEC)を取得。

Copyright © ITmedia, Inc. All Rights Reserved.