2009年7月31日、ソニックウォールのUTMアプライアンス「TotalSecure TZシリーズ」の最新機種「TZ 200」がリリースされた。中小企業でどのように使えるのか、実機を検証してみた。

UTM(統合脅威管理)製品で知られるソニックウォールは、中小企業市場に対してアプライアンス「TotalSecure TZシリーズ」を展開している。TZ 200は、上位機種であるTZ 210、エントリー機種であるTZ 180の中間に位置する小規模オフィス向けUTMアプライアンスだ。デザインは一新され、コンシューマー向けルータ製品のような、丸みを帯びた白い筐体が印象的だ。価格はユーザー数無制限で14万9000円(税別)となる。

TZ 200は50ユーザー(推奨最大ユーザー)に対応して、

といった各機能を1台のアプライアンスで提供する。まさに、本機1台で包括的なセキュリティ対策が施せる、オールインワンのUTMといえる。

本体のイーサネットインタフェースはLAN/WAN共に10/100Mbps(10BASE-T/100BASE-TX)となる。スループットはステートフルファイアウォールのみ利用時で100Mbps、VPN利用時で75Mbps、UTM機能すべてをオンにした場合で35Mbpsと、このクラスの製品としては高速な部類に入る。接続ノード数に制限はない。

イーサネットインタフェースはWAN/LAN端子を含めて「X0〜X5」まで5つの端子があり、初期設定ではWAN/LAN端子(X1/X0)をそれぞれ1つずつ利用する。それ以外の端子にゾーンを割り当てて運用することも可能であり、X4端子にほかのソニックウォール製品をセカンダリとして接続し、機器を冗長化して自動切り替えできる「高可用性(HA:ハイアベイラビリティ)」構成で運用することもできる。

TZ 200を利用するには、ソニックウォールのサイトでユーザー登録を行った上で、機器固有のシリアル番号と認証コードを登録する必要がある。この作業を行わないと、本体のライセンスが有効にならない。ユーザー登録は、本機のセットアップ作業の途中で行うこともできるが、前もって登録しておくと後の作業が楽だ。具体的には、「MySonicWALLサイト」にアクセスし、ユーザー登録を行っておく(画面1)。

次に、本体の基本的な設定を行う。WAN端子(X1端子)にADSLモデムやFTTH(光回線)の回線終端装置など、インターネット回線に利用しているデバイスと接続し、LAN端子(X0)に設定用のPCを接続する。本体の電源をオンにすると、内蔵のDHCP(端末にIPアドレスを自動的に割り当てる仕組み)サーバがPCに対して「192.168.168.x」(サブネットマスクは「255.255.255.0」)のIPアドレスを割り当てる。

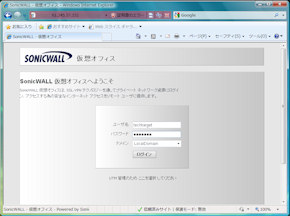

このままPCのWebブラウザでTZ 200の初期IPアドレス「http://192.168.168.168/」にアクセスし、初期アカウント(ユーザー名:admin/パスワード:password)でログインすると、設定画面が表示される(画面2)。

設定画面では、左側のメニューから詳細な設定を行える。しかし、ネットワーク機器の設定に慣れていないユーザーが、いきなり設定画面を操作するのは難しい。その点TZ 200は「ウィザード」メニューを備えており、比較的簡単に初期セットアップを行うことができる(画面3)。

ウィザードでは、管理者用ログインパスワードの変更やタイムゾーンの設定、WAN/LANのネットワーク設定、DHCP設定とポートの割り当てを行う(画面4、5)。これらは、コンシューマー向けブロードバンドルータの設定とほとんど変わらない簡単さだ。

最後に、機器を登録してアカウントを有効化する。「システム/状況」パネルの「セキュリティサービス」の画面から「ここを選択してSonicWALLを登録してください」と書かれたリンクをクリックし、「License Management」画面にてユーザー登録したアカウントでログインして機器のシリアル番号と認証コードを登録する。この作業が終われば、セキュリティサービスが利用できる状態になる(画面6)。

TZ 200の初期設定では、すべてのセキュリティサービスが無効になっている。そこで設定画面の「セキュリティサービス」メニューにアクセスし、「ゲートウェイアンチウィルス」「アンチスパイウェア」「IPS」「RBLフィルタ」「コンテンツフィルタ」のうち、利用したい機能を有効に設定する必要がある。

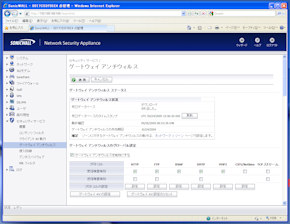

ゲートウェイアンチウィルス機能を使うには、設定画面で「ゲートウェイアンチウィルスを有効にする」チェックボックスにチェックを入れ、さらにウイルススキャンを行うプロトコルをチェックする。HTTP、FTP、SMTPについてはデータ送信時(アウトバウンド)のスキャンも可能だ(画面7、8)。ウイルスの情報については「手口データベース」が自動的にダウンロードされ、最新のウイルスに対処する。

(画面7=左)「ゲートウェイアンチウィルス」画面でウイルススキャンを有効にする。(画面8=右)それぞれのプロトコルごとに暗号化ZIPファイルの転送制限やマクロファイルの制限などを設定できる《クリックで拡大》

(画面7=左)「ゲートウェイアンチウィルス」画面でウイルススキャンを有効にする。(画面8=右)それぞれのプロトコルごとに暗号化ZIPファイルの転送制限やマクロファイルの制限などを設定できる《クリックで拡大》アンチスパイウェアについても、アンチウイルスと同様に「手口データベース」の情報を基にスキャン・防御を行う。HTTP、FTP、IMAP、SMTP、POP3の送信・受信データのスキャンが可能であり、危険度(高・中・低)に応じて検知・防御を設定できる。

また、「RBL(リアルタイムブラックリスト)フィルタ」は迷惑メールを遮断する機能だ(画面9)。代表的なブラックリストサービスが登録されており、これを選んでスパム対策を講じることができる。また、任意のブラックリストサイトを登録して利用することもできる。

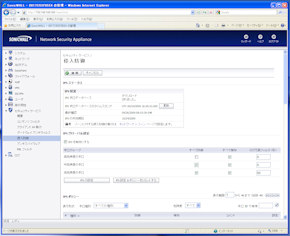

IPSについては、アンチウイルスやアンチスパイウェアと同様、「IPS手口ファイル」を利用したシグネチャ(定義情報)ベースで防衛を行う。危険度に応じて検知・防御方法を設定できる(画面10)。また、ActiveXやバックドア型ウイルス(主にPCに不正侵入して操作できるような「裏口」を提供するためのトロイの木馬型ウイルス)などに関するIPSポリシーを指定し、さらにポリシーごとに詳細な設定を行うことも可能だ。

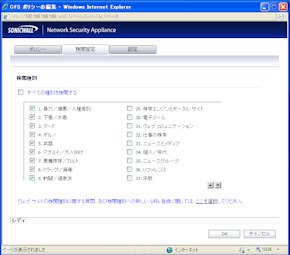

さらにコンテンツフィルタは、ソニックウォールが提供する「SonicWALL CFS」(画面11)というフィルタか、「Websense Enterprise」のいずれかを利用して、有害サイトや業務外と思われるサイトへのアクセスを規制する。検閲ポリシーは、Webサイトのカテゴリで設定することが基本となり、個別のサイトを規制/許可する(あるいはログに記録するのみ)こともできる。

(画面10=左)「IPSを有効にする」をチェックし、グローバル設定で危険度に応じた設定を行う。(画面11=右)「SonicWALL CFS」コンテンツフィルタの設定画面。検閲するカテゴリをチェックするだけだ《クリックで拡大》

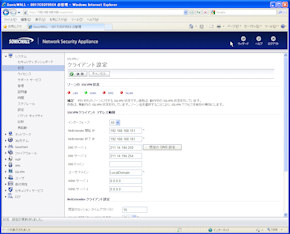

(画面10=左)「IPSを有効にする」をチェックし、グローバル設定で危険度に応じた設定を行う。(画面11=右)「SonicWALL CFS」コンテンツフィルタの設定画面。検閲するカテゴリをチェックするだけだ《クリックで拡大》SSL VPNの対応はTZ 200のハイライト機能の1つだ。VPN用のユーザーアカウントを作成し、SSL VPNを有効に設定しておけば、インターネット経由でノートPCなどから簡単にリモートアクセスが可能になる(画面12)。TZ 200では「NetExtender」という独自のSSL VPNクライアントを使ってリモートアクセスを行い、社内LANに接続しているときと同じように、サーバに接続したりアプリケーションを利用することが可能だ(画面13)。

初めてSSL VPNでアクセスすると、Internet Explorer(IE)の場合はSSL VPNのポータルサイトにログイン後、ActiveXコントロールをダウンロードしてNetExtenderをインストールする。Firefoxの場合は、アドオンのインストール画面が自動的に表示され、アドオン適用後にNetExtenderをダウンロード、インストールする。

(画面12=左)SSL VPNを有効にしてインタフェースやIPアドレスなどの各種設定を行い、左側メニュー「ユーザ」の項目にてSSL VPNで接続可能なユーザーを作成しておく。(画面13=右)インターネット経由でSSL VPNでリモートアクセスする。自己証明書を利用しているため「証明書のエラー」が発生するが、問題なく接続できる(画面はWindows Vista上のInternet Explorer 8から接続している)《クリックで拡大》

(画面12=左)SSL VPNを有効にしてインタフェースやIPアドレスなどの各種設定を行い、左側メニュー「ユーザ」の項目にてSSL VPNで接続可能なユーザーを作成しておく。(画面13=右)インターネット経由でSSL VPNでリモートアクセスする。自己証明書を利用しているため「証明書のエラー」が発生するが、問題なく接続できる(画面はWindows Vista上のInternet Explorer 8から接続している)《クリックで拡大》これらの初期設定は、ユーザーがアクセスするごとに自動的に行われるため、事前にNetExtenderをインストールする必要がなく、クライアント管理の手間が大幅に省ける。また、Mac OS XやLinuxにも対応しており、端末のプラットフォームを選ばず接続することが可能だ。

なお、TZ 200はSSL VPNのほか、IPsec、PPTP各方式のVPNにも対応している。IPsecは初期セットアップで有効になっており、ソニックウォールが提供するクライアントソフトを使って接続できる(画面14)。また、PPTPについては、IPsecやSSL VPNが利用できないスマートフォンからのアクセスを許可する場合に設定するといい。

以上、TZ 200の特筆すべき機能や設定方法などにフォーカスして解説を行ってきた。ファイアウォール機能だけではなく、ウイルス/マルウェア対策、スパム対策、IPS機能など、規模の大小を問わずオフィスに求められるセキュリティ要件をすべて満たし、SSL VPNにも対応していることは評価できる。

また、設定画面については日本語表示であり、ウィザード画面を備えるなど、初心者向けの配慮も見られる。とはいえ、ウィザードで設定できることは限られており、各セキュリティサービスの詳細設定はメニューから行う必要がある。ネットワークに詳しくないユーザーにはやや難易度が高い。ウィザードで設定可能な項目が増えると、初期設定がさらに容易になるはずだ。

なお、運用についてはファームウェアの自動ダウンロードや「手口ファイル」の自動更新など、ほぼメンテナンスフリーで利用できるのがいい。初期セットアップはやや面倒だが、いったん設定してしまえば、専任の管理者がいない小規模オフィスでも楽に運用できるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

なぜクラウド全盛の今「メインフレーム」が再び脚光を浴びるのか

メインフレームを支える人材の高齢化が進み、企業の基幹IT運用に大きなリスクが迫っている。一方で、メインフレームは再評価の時を迎えている。

「サイト内検索」&「ライブチャット」売れ筋TOP5(2025年5月)

今週は、サイト内検索ツールとライブチャットの国内売れ筋TOP5をそれぞれ紹介します。

「ECプラットフォーム」売れ筋TOP10(2025年5月)

今週は、ECプラットフォーム製品(ECサイト構築ツール)の国内売れ筋TOP10を紹介します。

「パーソナライゼーション」&「A/Bテスト」ツール売れ筋TOP5(2025年5月)

今週は、パーソナライゼーション製品と「A/Bテスト」ツールの国内売れ筋各TOP5を紹介し...