次世代ファイアウォール(NGFW)と統合脅威管理(UTM)システムの境界線は、ますます曖昧になっている。どちらを導入するのが適切かを判断できるようNGFW とUTMの違いについて紹介する。

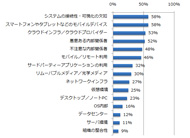

Ponemon Instituteが実施した「Efficacy of Emerging Network Security Technologies」で調査した潜在的なネットワークセキュリティリスク(参考:宣伝通りの効果が出ない? 次世代ファイアウォールやWAFの期待と現実)《クリックで拡大》

Ponemon Instituteが実施した「Efficacy of Emerging Network Security Technologies」で調査した潜在的なネットワークセキュリティリスク(参考:宣伝通りの効果が出ない? 次世代ファイアウォールやWAFの期待と現実)《クリックで拡大》

次世代ファイアウォール(NGFW)と統合脅威管理(UTM)システムの境界線はずっと曖昧だったが、さらに曖昧になっているように見える。

今日、ニーズに合わない製品を買わされている企業は少なくない。UTMシステムは多数の機能を実行することに長けている。一方、NGFWは少ない数の機能を実行することに秀でている。適切な製品を購入していない企業は、セキュリティのインシデントに対して力を貸していると言っても過言ではない。

それでは、数ある製品の中から企業のセキュリティニーズを満たすものを1つだけ選ぶにはどうすればいいだろうか。

そのためには、ネットワークセキュリティのリスクを最小限に抑えるという全体的な目標に対し、NGFWとUTMシステムがどれだけ貢献するかを知るといい。

UTMシステムについては、筆者が現場で仕事をしていて気付いた主なポイントが3つある。まず、セキュリティ処理モジュールのフォームファクターにより、UTMシステムの機能は豊富だ。下記のような機能を備えている。

通常、UTMシステムの実装が正当化される理由は、これらの重要なセキュリティ機能が1つのパッケージにまとまっていることだけだ。各分野について単体で動作するスタンドアロン製品を購入するのは割に合わない。それに、どの企業もセキュリティ分野ごとにその分野で最高のテクノロジーを導入するわけではないだろう。多くのベンダーは、全ての自社製品が非常に優れていると考えたいものだが、現実はそうではない。

2つ目に、企業が複数のセキュリティシステム、アプリケーション、コンソールを監視しなければならない場合は、他の仕事に集中できなくなる点だ。また、各ベンダーの製品のインタフェースやリポートなどを学習しなければならないことも業務の妨げになるだろう。インタフェースがまとまっていることは、UTMシステム最大の売りの1つといえる。

3つ目に、特定の構成がネットワークやセキュリティの単一障害点になるかどうかを考え、それに対処する方法を検討しなければならない点だ。昨今、ハードウェアとソフトウェアの回復能力はかなり高くなっているが、人災の可能性も忘れてはならない。不正な行動を取ったり、不適切なときに何かを実行したりする人物がいればシステムがダウンする恐れがある。

Copyright © ITmedia, Inc. All Rights Reserved.

瞬時にM365が乗っ取られる――全社員に周知すべき“新フィッシング”の教訓

MFA(多要素認証)を入れたから安心という常識が崩れ去っている。フィッシング集団「Tycoon2FA」が摘発されたが、脅威が完全になくなったというわけではない。

「サイト内検索」&「ライブチャット」売れ筋TOP5(2025年5月)

今週は、サイト内検索ツールとライブチャットの国内売れ筋TOP5をそれぞれ紹介します。

「ECプラットフォーム」売れ筋TOP10(2025年5月)

今週は、ECプラットフォーム製品(ECサイト構築ツール)の国内売れ筋TOP10を紹介します。

「パーソナライゼーション」&「A/Bテスト」ツール売れ筋TOP5(2025年5月)

今週は、パーソナライゼーション製品と「A/Bテスト」ツールの国内売れ筋各TOP5を紹介し...