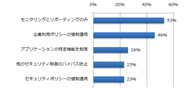

Ponemon Instituteが実施した「Efficacy of Emerging Network Security Technologies」で調査したNGFWの利用状況(参考:宣伝通りの効果が出ない? 次世代ファイアウォールやWAFの期待と現実)《クリックで拡大》

Ponemon Instituteが実施した「Efficacy of Emerging Network Security Technologies」で調査したNGFWの利用状況(参考:宣伝通りの効果が出ない? 次世代ファイアウォールやWAFの期待と現実)《クリックで拡大》ここからは、筆者が仕事で頻繁に目にするNGFWについて考慮すべきポイントを紹介する。まず、NGFWのきめ細かなアプリケーション層機能は、非常に複雑なアプリケーションとマルウェアを監視して制御するのに役立つ。

さらに、NGFWが大手企業/政府機関に普及していることを考えると、今後成熟した脅威インテリジェンスの登場が予想される。

初期設備投資と継続的な運用コストを含めた潜在費用は、NGFWのデメリットだ。筆者の経験からいうと、ベンダーの規模が大きいほど、自社の製品とサービスに対して自信を持っている。

また、企業にNGFWの管理担当チームが配置されている場合、他のセキュリティのニーズに対応するセキュリティコントロールは誰が管理することになるのかを考える必要がある。具体的には、DLP、VPN、電子メールコンテンツのフィルタリングなどだ。企業はこの分散されたシステムを管理する専任の人員を用意する必要があるだろう。

UTMシステムのマーケティング分野でよく目にするセールスポイントの1つとして「UTMシステムは中堅・中小企業に適している」という売り文句がある。UTMシステムが自社のネットワークのニーズに対処可能かどうかを判断しようとしている場合、UTMシステムは従業員が最大で30人ほどの小さな企業にだけ適していると見なしてはいけない。筆者は、ネットワークが比較的大規模で情報システム全体が複雑でも、セキュリティコントロールのほとんどをUTMに頼っている中小企業/政府機関を幾つも知っている。

UTMシステムは非常にスケーラブルかつ機能豊富で、かなり大きな企業にも対応する。

結局のところ、UTMシステムとNGFWのどちらを購入するかは、リスクや最も重要なビジネスニーズを考慮して決めなくてはならない。次の点について考えてみると、答えが見えてくるだろう。

上記の質問への回答は、ベンダーのセールスエンジニアや営業マネジャーが勧める製品とは正反対になることもあるだろう。だが、自社のネットワークについて最もよく把握しているのはその企業だけだ。リスクにさらされているものと、そのリスクを軽減するためにできることを明確にしよう。できるだけ多くの従業員を巻き込んで、適切な情報を余すことなく集めるようにしたい。そうすれば、目標の達成に最も役立つソリューションを判断できる。

これでUTMとNGFWのどちらが適切か明確になるだろう。表面的な言葉やベンダー/アナリストの誇大広告に惑わされないことが肝要だ。UTMとNGFW以外の全く別の製品を選ぶという選択肢があることも忘れないでほしい。

Copyright © ITmedia, Inc. All Rights Reserved.

なぜクラウド全盛の今「メインフレーム」が再び脚光を浴びるのか

メインフレームを支える人材の高齢化が進み、企業の基幹IT運用に大きなリスクが迫っている。一方で、メインフレームは再評価の時を迎えている。

「サイト内検索」&「ライブチャット」売れ筋TOP5(2025年5月)

今週は、サイト内検索ツールとライブチャットの国内売れ筋TOP5をそれぞれ紹介します。

「ECプラットフォーム」売れ筋TOP10(2025年5月)

今週は、ECプラットフォーム製品(ECサイト構築ツール)の国内売れ筋TOP10を紹介します。

「パーソナライゼーション」&「A/Bテスト」ツール売れ筋TOP5(2025年5月)

今週は、パーソナライゼーション製品と「A/Bテスト」ツールの国内売れ筋各TOP5を紹介し...