暗号鍵管理機能をSaaSとして提供し、導入を容易にしたクラウド向け暗号化サービスが、トレンドマイクロの「Trend Micro SecureCloud」である。その特徴を紹介する。

クラウドサービスでデータを安全に利用したいが、セキュリティ対策の負荷は減らしたい。こうしたニーズに応えるのが、トレンドマイクロのクラウド向け暗号化サービス「Trend Micro SecureCloud」だ。暗号鍵管理の仕組みをクラウドサービスとして提供するといった工夫により、セキュリティ対策の負荷を軽減する。

Trend Micro SecureCloudの機能や特徴について、トレンドマイクロのエンタープライズマーケティング部部長代行の大田原 忠雄氏、同部ストラテジックプロダクト課担当課長の水上志都氏に話を聞いた。

Trend Micro SecureCloudは、クラウド環境に保存したデータを暗号化する機能を持つ。具体的には、仮想マシン(VM)にひも付けられたストレージをボリューム単位で暗号化する。管理者は、IPアドレスやOSといったVMのプロファイル情報、導入済みのセキュリティ製品をはじめとするセキュリティ状態情報をセキュリティポリシーとして設定(画面1)。セキュリティポリシーに合致したVMでなければ、データを復号できないようにする。

利用可能なクラウドサービスは、米Amazon Web Servicesの「Amazon Elastic Compute Cloud(Amazon EC2)」。加えて、Amazon EC2の互換環境を構築するプライベートクラウド構築ソフトウェア「Eucalyptus」、米VMwareの仮想化ソフトウェア「VMware ESX/ESXi」ベースのクラウド環境でも利用できる。

その他、クラウド基盤ソフトウェア「OpenStack」「CloudStack」用の管理プラグインを用意。OpenStackやCloudStackを利用する場合、シトリックス・システムズ・ジャパンの「Citrix XenServer」など、上記以外の仮想化ソフトウェアで構築したクラウド環境でも利用可能だ。VMの対応OSは、WindowsとLinux。

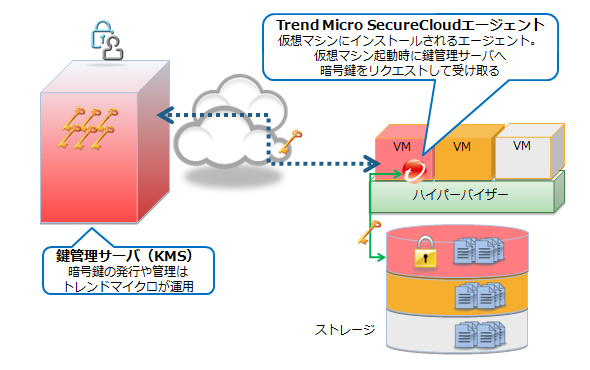

Trend Micro SecureCloudは、VMのOSに導入し、ストレージに書き込まれるデータの暗号化や復号をカーネルレベルで実行する「Trend Micro SecureCloudエージェント」、セキュリティポリシーに合致したVMがデータへアクセスするときにだけ、データ復号用の暗号鍵を発行する「鍵管理サーバ」で構成される(図1)。

図1:Trend Micro SecureCloudの構成例。VMに導入したTrend Micro SecureCloudエージェントと鍵管理サーバが連係して、データの暗号化や復号を実行する(出典:トレンドマイクロの資料を基に一部修正)

図1:Trend Micro SecureCloudの構成例。VMに導入したTrend Micro SecureCloudエージェントと鍵管理サーバが連係して、データの暗号化や復号を実行する(出典:トレンドマイクロの資料を基に一部修正)サービスとして稼働するTrend Micro SecureCloudエージェントは、VMのデータアクセスを常時監視。ストレージへのデータアクセスがあると、鍵管理サーバに問い合わせる。鍵管理サーバは、VMのOSやセキュリティ対策の内容などを確認。セキュリティポリシーに合致している場合にのみ、暗号鍵を振り出す(図2)。

Trend Micro SecureCloudの特徴は、トレンドマイクロのデータセンターにある鍵管理サーバをクラウドサービスとして提供することだ。ユーザー企業にとって、鍵管理サーバの構築や運用管理の負荷から解放されるメリットがある。

Copyright © ITmedia, Inc. All Rights Reserved.

なぜクラウド全盛の今「メインフレーム」が再び脚光を浴びるのか

メインフレームを支える人材の高齢化が進み、企業の基幹IT運用に大きなリスクが迫っている。一方で、メインフレームは再評価の時を迎えている。

「サイト内検索」&「ライブチャット」売れ筋TOP5(2025年5月)

今週は、サイト内検索ツールとライブチャットの国内売れ筋TOP5をそれぞれ紹介します。

「ECプラットフォーム」売れ筋TOP10(2025年5月)

今週は、ECプラットフォーム製品(ECサイト構築ツール)の国内売れ筋TOP10を紹介します。

「パーソナライゼーション」&「A/Bテスト」ツール売れ筋TOP5(2025年5月)

今週は、パーソナライゼーション製品と「A/Bテスト」ツールの国内売れ筋各TOP5を紹介し...